CryWiper چیست و راهکارهای مقابله با آن کدام است؟

فهرست مطالب

CryWiper ، بد افزار جدیدی که باج افزار نیست!!!

هدف بسیاری از حملات سایبری انگیزه های مالی میباشد، اما در سالهای اخیر تعداد بدافزارهایی که اهداف تخریب و از بین بردن اطلاعات قربانیان را داشتهاند، افزایش یافته است. به بدافزارهایی که چنین مقاصدی دارند، پاک کننده (به انگلیسی wiper) میگویند؛ در واقع پاک کننده ها، بدافزارهایی هستند که دادههای کاربران را با احتمال بسیار کم بازیابی، از بین میبرند. از مهمترین بدافزارهای پاک کننده، میتوان به IssacWiper ،HermeticWiper و DoubleZero اشاره کرد.

طبق گزارش، سیستمهای پیشرفته امنیت سایبری کسپرسکی kaspersky به تازگی بدافزار ناشناختهای را تشخیص داده که به سازمان های کشور روسیه حمله کرده است. با بررسی بیشتر متوجه میشوند با تروجانی روبرو هستند که مشابه باج افزارها، درخواست پول برای رمزگشایی دادهها میکند؛ ولی بعدها مشخص شد که بدافزار، دادهها را با هدف از بین بردن و غیرقابل بازیابی کردن، رمز میکند و پس از اخاذی از قربانیان، آنان را با فایلهای غیر قابل رمزگشایی رها میکند. با بررسیهای بیشتر متخصصان تروجان در کدهای این بدافزار مشخص شد که این ویژگی بدلیل اشتباهات کدنویسی رخ نداده است و هدف اصلی توسعه دهندگان، از بین بردن کامل اطلاعات میباشد.

باج افزار تقلبی مذکور، هم اکنون CryWiper نام دارد؛ نامگذاری این بدافزار به پسوند cry. نیز بدلیل فایلهای به ظاهر رمزنگاری شده است که با ترکیب کلمه Wiper، بدافزار با نام CryWiper شناخته میشود.

الگوریتم بد افزار CryWiper چیست؟

بدافزار CryWiper یک فایل اجرایی 64 بیتی میباشد که با زبان برنامهنویسی سی پلاس پلاس توسعه داده شده و توسط ابزار MinGW-w64 و کامپایلر GCC کامپایل گردیده است. این روش توسعه در میان توسعه دهندگان بدافزارهای ویندوزی که از ++C استفاده میکنند، مرسوم نیست که میتواند دلایل مختلفی داشته باشد:

1- توسعه دهنده، بدافزار را بصورت چند سکویی طراحی کرده است؛ بگونه ای که بر روی سیستم عاملهای مختلف قابلیت اجرا داشته باشد.

2- استفاده از سیستم عاملی به غیر از ویندوز توسط برنامه نویس بدافزار

با توجه به کدهای نوشته در سورس این بدافزار، مورد اول حذف میشود؛ چون در پیاده سازی قسمتهای مختلف، مکررا از توابع سیستمی ویندوز استفاده شده است. پس محتمل ترین دلیل، استفاده برنامه نویس از سیستم عاملی به غیر از سیستم عامل ویندوز میباشد؛ چرا که ابزار MinGW برای کامپایل بین سکویی استفاده میشود.

نحوه عملکرد تروجان CryWiper

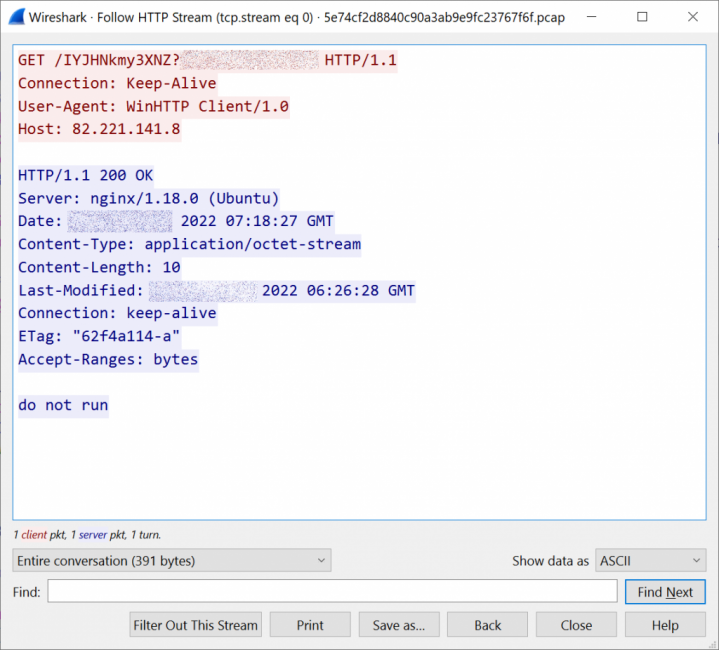

بدافزار در هنگام اجرا، یک scheduled task ایجاد میکند که هر 5 دقیقه اجرا میشود، سپس با سرور کنترلی خود ارتباط برقرار میکند و نام کامپیوتر آلوده شده را به آن ارسال و منتظر دستور سرور کنترلی میماند. سرور کنترلی میتواند با دو دستور run و do not run روند اجرای تروجان را کنترل کند و در صورت دریافت دستور شروع به کار از سرور، بلافاصله عملیات مخرب خود را آغاز میکند.

در حالتهای دیگر، بدافزار به مدت 4 روز (345600 ثانیه) منتظر دریافت دستور اجرا میماند؛ در غیر این صورت پروسس خود را خاتمه میدهد. اجرای بعدی تروجان بنابر زمانبندی 5 دقیقهای که در حین اجرا تنظیم کرده است، کنترل میشود و هر بار تمامی مراحل را با لحاظ نمودن مقادیر زمانی فعلی انجام میدهد. با توجه به ماهیت تروجانها که بر پایه کنترل پذیری از راه دور میباشد، میتوان حدس زد که توسعه دهنده این تروجان اهداف مشخصی داشته و هدف او تخریب سازمان و نهادهای دولتی خاصی بوده است.

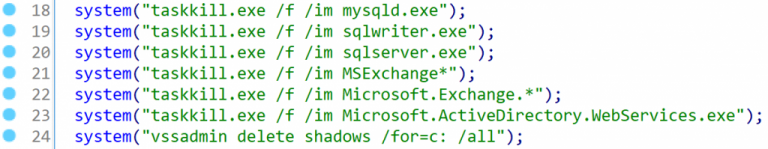

اگر دستور run توسط تروجان دریافت شود، ابتدا تمامی پروسسهای مربوط به پایگاه دادههای MySql و MS SQL، ایمیل سرور MS Exchange و سرویس Active Directory را متوقف میکند. دلیل این کار، ایجاد دسترسی به فایلهای استفاده شده توسط این پروسسها میباشد. همچنین، این تروجان، shadow copy گرفته شده از فایلها را نیز از بین میبرد تا گزینههای بازیابی را برای قربانی محدود کند. البته این عملیات فقط بروی درایو C اتفاق میافتد که به نظر میرسد یکی دیگر از مواردیست که برنامه نویس آن را نادیده گرفته است.

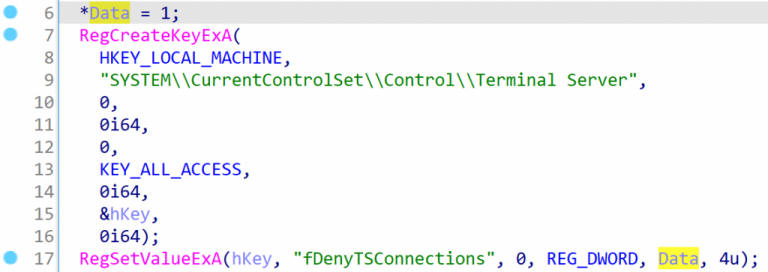

همچنین با تغییر مقادیری در رجیستری ویندوز، مانع از کارکرد پروتکل ریموت دسکتاپ میشود که در نوع خود بسیار عجیب ولی جالب هم است؛ چرا که معمولا باج افزارها با فعال کردن ریموت دسکتاپ، یک کانال ارتباطی برای تکثیر و انتشار خود در شبکههای کامپیوتری بوجود میآورند.

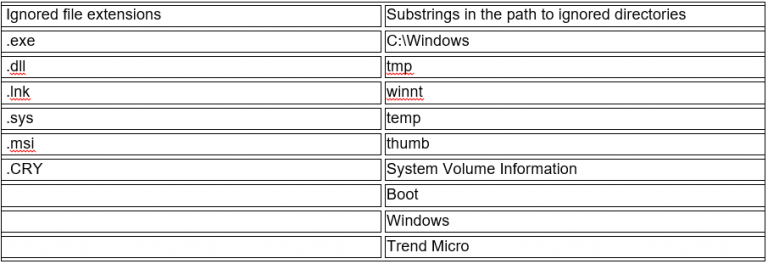

تخریب دادهها توسط الگوریتم تولید اعداد شبه تصادفی “Mersenne Vortex” انجام میگیرد که به جای محتوای اصلی فایل نوشته میشود. همانطور که در جدول زیر آمده است، تعدادی از فایلها با پسوندهای مشخص و فولدرها استثناء شدهاند. فایلهایی که توسط این بدافزار overwrite میشوند، پسوندشان به CRY. تغییر مییابد.

نکته قابل تامل، استفاده بدافزار CryWiper از الگوریتمی است که در بدافزار پاک کننده دیگری با نام IssacWiper نیز بکار رفته است؛ به غیر از این مورد هیچ مشابهتی بین این دو بدافزار دیده نمیشود. قابل ذکر است که بدافزار IssacWiper در حملات به بخشهای دولتی کشور اوکراین دیده شده و بد افزار CryWiper در حملات به سازمانها و ادارات کشور روسیه.

CryWiper خود را باج افزار معرفی میکند و در متن نوشته شده برای اخاذی از قربانیان، از ادبیات باج افزارها استفاده کرده و حتی آدرس کیف پول بیت کوین و آدرس ایمیل برای پرداخت وجه و برقراری ارتباط با حمله کننده قرار داده شده است. اکثر باج افزارها از رشته متنی منحصر به فرد برای مشخص کردن قربانیان خود استفاده میکنند تا بدین صورت به سادگی متوجه شوند که کدام قربانی وجه را پرداخت کرده است. برای بدافزار مخربی که هدف از بین بردن اطلاعات را دارد، مجزا کردن قربانیان از یکدیگر غیر ضروری به نظر میرسد.

نشانه های آلودگی به این بدافزار

- وجود فایل اجرایی اصلی بدافزار در مسیر فایلهای سیستمی ویندوز

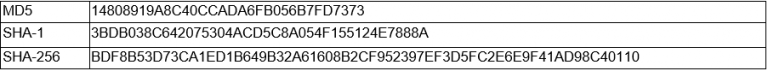

که هش این فایل بصورت زیر میباشد:

- وجود فایلهای با پسوند CRY. بین فایل و اسناد شخصی

وجود کلید رجیستری در مسیر زیر برای غیرفعال نمودن ریموت دسکتاپ

HKLM\SYSTEM\CurrentControlSet\Control\TerminalServer\fDenyTSConnections

- آدرس سرور کنترلی بدافزار که ممکن است توسط وب کنترل، ابزارهای IPS/IDS و فایروال شناسایی و بلاک شده باشند.

لایه های امنیتی برای مقابله با بدافزار CryWiper

- استفاده از ابزارهای ضد باج گیر که مجهز به هوش مصنوعی هستند و با بهرهگیری از تکنیکهای رفتارشناسی قادر به شناسایی و جلوگیری از رمز شدن فایلهای کاربران میباشند؛ برای مثال ضد باج گیر پادویش، نسخه سازمانی و خانگی پادویش و Kaspersky Endpoint Security

- محافظ درگاه ایمیل جهت مسدود نمودن لینکها و فایلهای مشکوک که با استفاده از تکنیکهای مهندسی اجتماعی، کاربران را ترغیب به دانلود فایلهای آلوده میکنند.

- مانیتورینگ و آنالیز شبکههای سازمانی جهت کشف آسیبپذیریها و نقاط ضعف زیرساخت شبکه و ترمیم آنها که میتواند در کاهش سطح تهدیدات بسیار مؤثر باشد.

- استفاده از سرویسهای MDR و EDR که قابلیت شناسایی تهدیدات و اتخاذ تصمیمات متناسب با آن را ارائه میدهد.

نکته پایانی

گسترش و توسعه بدافزارها هیچ گاه متوقف نمیگردد. دنیای تکنولوژی دائما با نرمافزارهای مخرب جدیدی روبرو میشود که هیچ پیشینهای از آن ندارند؛ کاربران در مواجه با این بدافزارها ممکن است رویکرد نامناسبی را اتخاذ نمایند که منجر به خسارت جبران ناپذیری گردد. لابراتوارهای تحلیل بدافزار شرکتهای امنیت سایبری با بررسی مداوم وقایع سایبری در سرتاسر دنیا، اطلاعات بسیار مفیدی در خصوص جدیدترین نوع بدافزارها ارائه میدهند که مدیران سیستم با بررسی این موارد راهکارهای پیشگیرانه در برابر جدیدترین بدافزارها را اتخاذ مینمایند و در نتیجه میتوانند میزان خسارت ناشی از آن را کاهش دهند.