Vulnerability & Patch Management؛ سپری در برابر تهدیدات سایبری

فهرست مطالب

در دنیای دیجیتال امروز، که تهدیدات سایبری به طور مداوم در حال تکامل هستند، سیستم مدیریت آسیبپذیری و وصلههای امنیتی (Vulnerability & Patch management) به عنوان یک جزء حیاتی در استراتژی دفاعی هر سازمان مطرح میشود. این سیستم فراتر از یک ابزار ساده است؛ یک رویکرد جامع و پویا برای شناسایی، ارزیابی، اولویتبندی و رفع نقاط ضعف امنیتی در سیستمها و نرمافزارهاست. بیایید به جزئیات این سیستم و اهمیت آن بپردازیم.

اجزای اصلی سیستم Vulnerability & Patch management

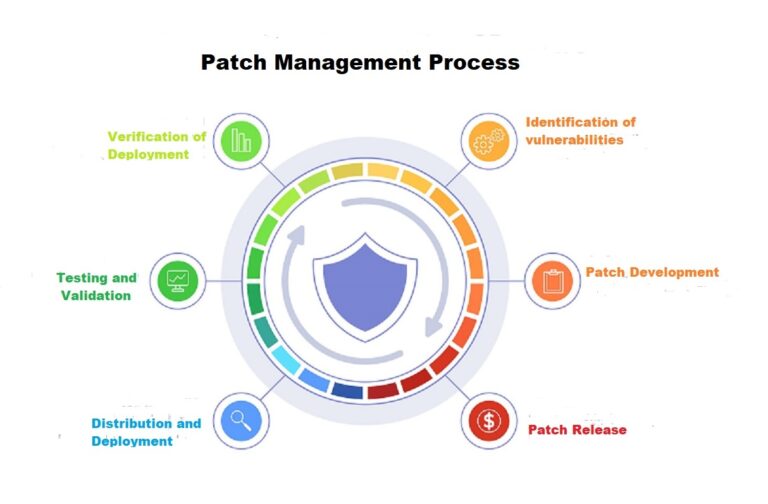

یک سیستم مدیریت آسیبپذیری و وصله امنیتی مؤثر معمولاً شامل مراحل کلیدی زیر است:

- شناسایی و اسکن آسیبپذیریها: این مرحله شامل استفاده از ابزارهای خودکار و دستی برای شناسایی نقاط ضعف در تمام اجزای شبکه، از جمله سرورها، ایستگاههای کاری، دستگاههای شبکه، برنامههای کاربردی و پایگاههای داده است. اسکنرها به دنبال آسیبپذیریهای شناخته شده، پیکربندیهای اشتباه و حفرههای امنیتی میگردند.

- ارزیابی و تحلیل آسیبپذیریها: پس از شناسایی، آسیبپذیریها باید بر اساس شدت و تأثیر بالقوه آنها ارزیابی شوند. این ارزیابی شامل فاکتورهایی مانند میزان سهولت سوءاستفاده، تأثیر بر محرمانگی، یکپارچگی و در دسترس بودن دادهها و اهمیت سیستم آسیبدیده است. معمولاً از سیستمهایی مانند CVSS (Common Vulnerability Scoring System) برای رتبهبندی استفاده میشود.

- اولویتبندی: با توجه به تعداد بالای آسیبپذیریهایی که ممکن است شناسایی شوند، سازمانها باید آنها را بر اساس ریسک و تأثیرشان اولویتبندی کنند. آسیبپذیریهای با ریسک بالا که به راحتی قابل سوءاستفاده هستند و تأثیر زیادی دارند، باید در اولویت قرار گیرند.

- وصلهگذاری و رفع آسیبپذیریها: این مرحله شامل اعمال وصلههای امنیتی مناسب برای رفع آسیبپذیریهای شناسایی شده است. این فرآیند باید به دقت مدیریت شود تا از بروز مشکلات ناخواسته در سیستمها جلوگیری شود. در برخی موارد، اگر وصلهای در دسترس نباشد، ممکن است نیاز به اقدامات جبرانی (مانند تغییر پیکربندی) باشد.

- تست و تأیید: پس از اعمال وصلهها، مهم است که سیستمها به دقت تست شوند تا از عملکرد صحیح آنها و رفع شدن آسیبپذیری اطمینان حاصل شود.

- نظارت و گزارشدهی: فرآیند مدیریت آسیبپذیری یک چرخه مداوم است. نظارت مستمر بر سیستمها برای شناسایی آسیبپذیریهای جدید و اطمینان از اعمال صحیح وصلهها ضروری است. گزارشدهی منظم نیز به مدیران کمک میکند تا دید جامعی از وضعیت امنیتی خود داشته باشند.

چرا مدیریت آسیبپذیری و وصله حیاتی است؟

تصور کنید یک ساختمان با پنجرهها و درهای باز دارید. مجرمان به راحتی میتوانند وارد شوند. در دنیای سایبری، این “پنجرهها و درهای باز” همان آسیبپذیریها هستند. آسیبپذیریها، ضعفهای موجود در نرمافزارها، سختافزارها یا حتی پیکربندی سیستمها هستند که میتوانند توسط مهاجمان برای دسترسی غیرمجاز، سرقت اطلاعات یا ایجاد اختلال مورد سوءاستفاده قرار گیرند.

وصلههای امنیتی (Patch)، در واقع “قفلها” یا “تعمیرات” این نقاط ضعف هستند که توسط توسعهدهندگان نرمافزار برای بستن این آسیبپذیریها منتشر میشوند. بدون یک سیستم مدیریت کارآمد، این وصلهها ممکن است نصب نشوند یا با تأخیر نصب شوند، و سازمان را در معرض خطر جدی قرار دهند. عدم مدیریت اصولی و بهینه وصلههای امنیتی ممکن است منجر به قطعی گسترده مانند اتفاقی که توسط وصله امنیتی CrowdStrike منتشر شده بود، شود.

مزایای پیادهسازی سیستم مدیریت آسیبپذیری و وصله

- با رفع فعالانه نقاط ضعف، احتمال موفقیت حملات سایبری به طور قابل توجهی کاهش مییابد.

- بسیاری از استانداردها و مقررات امنیتی مانند(GDPR)،(HIPAA) سازمانها را ملزم به مدیریت فعالانه آسیبپذیریها میکنند.

- نقضهای امنیتی میتوانند به شدت به شهرت سازمان آسیب برسانند. مدیریت قوی آسیبپذیری به حفظ اعتماد مشتریان و شرکا کمک میکند.

- وصلهها گاهی اوقات شامل بهبودهای عملکردی یا رفع اشکالات نرمافزاری نیز میشوند که به پایداری بیشتر سیستمها کمک میکند.

- پیشگیری همیشه کمهزینهتر از درمان است. جلوگیری از یک حمله سایبری بسیار ارزانتر از بازیابی پس از آن است.

چالشها و نکات مهم

- پیچیدگی محیطهای IT: با افزایش پیچیدگی شبکهها و سیستمها، مدیریت آسیبپذیری دشوارتر میشود.

- تعداد بالای وصلهها: توسعهدهندگان به طور مداوم وصلههای جدید منتشر میکنند که مدیریت آنها را چالشبرانگیز میکند.

- مقاومت در برابر وصلهگذاری: گاهی اوقات سازمانها به دلیل ترس از ایجاد اختلال در سیستمهای حیاتی، در اعمال وصلهها تعلل میکنند.

- نیاز به منابع و تخصص: پیادهسازی و نگهداری یک سیستم مدیریت آسیبپذیری و وصله مؤثر نیاز به منابع مالی و نیروی انسانی متخصص دارد.

چه نکاتی را در انتخاب راهکار Vulnerability & Patch management در نظر بگیریم؟

1-قابلیتهای اسکن و شناسایی آسیبپذیری:

- پوشش جامع: آیا راهکار قادر به اسکن و شناسایی آسیبپذیریها در طیف گستردهای از داراییها (Asset Types) شامل:

- سیستمعاملها (Windows, Linux, macOS)

- نرمافزارهای کاربردی (Applications)

- سختافزارهای شبکه (Network Devices: Routers, Switches, Firewalls)

- پایگاههای داده (Databases)

- وبسایتها و برنامههای تحت وب (Web Applications)

- ماشینهای مجازی و کانتینرها (Virtual Machines, Containers)

- زیرساختهای ابری (Cloud Infrastructure)

- روشهای اسکن: آیا از اسکنهای مبتنی بر Credential (احراز هویت شده) و Agent-based پشتیبانی میکند؟ اسکنهای احراز هویت شده دقت بالاتری دارند.

- دیتابیس آسیبپذیری: آیا دیتابیس آسیبپذیری آن به روز و جامع است و شامل CVEهای (Common Vulnerabilities and Exposures) جدید و اطلاعات مربوط به سوءاستفادههای فعال (exploits in the wild) میشود؟

- اسکنهای پیکربندی (Configuration Scans): آیا میتواند پیکربندیهای امنیتی اشتباه را که خود میتوانند آسیبپذیری ایجاد کنند، شناسایی کند؟

2- قابلیتهای مدیریت و استقرار وصله (Patch Deployment):

- پشتیبانی از انواع وصلهها: آیا قادر به توزیع و نصب وصلههای امنیتی (Security Patches)، وصلههای غیرامنیتی (Non-security Patches)، و بهروزرسانیهای نرمافزاری برای سیستمعاملها و برنامههای شخص ثالث است؟

- پشتیبانی از Patchهای خودساخته (Custom Patches): آیا میتوانید وصلههایی را که خودتان برای برنامههای داخلی سازمان ایجاد کردهاید، از طریق آن توزیع کنید؟

- زمانبندی و اتوماسیون (Scheduling & Automation) : آیا امکان زمانبندی دقیق و اتوماسیون کامل فرآیند توزیع و نصب وصلهها را فراهم میکند تا نیاز به دخالت دستی را به حداقل برساند؟

- بازگردانی (Rollback) : آیا در صورت بروز مشکل پس از اعمال وصله، امکان بازگرداندن سیستم به حالت قبل از نصب وصله وجود دارد؟ این یک قابلیت حیاتی است.

- گزارشدهی و وضعیت (Reporting & Status) : آیا وضعیت دقیق نصب وصلهها (موفق، ناموفق، در حال انتظار) را نمایش میدهد و گزارشهای جامع ارائه میکند؟

- قابلیت Validating: آیا امکان اعمال وصله بروی تعدادی از پلتفرمها برای ارزیابی سازگاری آنها وجود دارد؟

3- قابلیتهای مدیریت و اولویتبندی ریسک:

- سیستم رتبهبندی آسیبپذیری (Vulnerability Scoring) : آیا از استانداردهایی مانند CVSS (Common Vulnerability Scoring System) برای رتبهبندی شدت آسیبپذیریها استفاده میکند؟

- تجزیه و تحلیل مبتنی بر ریسک (Risk-based Analysis) : آیا میتواند آسیبپذیریها را بر اساس فاکتورهایی مانند احتمال سوءاستفاده، اهمیت دارایی، و تأثیر تجاری (Business Impact) اولویتبندی کند؟ این به شما کمک میکند تا منابع را به سمت مهمترین تهدیدات هدایت کنید.

- اطلاعات تهدیدات (Threat Intelligence) : آیا با سرویسهای اطلاعات تهدیدات یکپارچه شده است تا اطلاعات مربوط به آسیبپذیریهای فعال در حملات را ارائه دهد؟

4- مقیاسپذیری (Scalability)

- آیا راهکار میتواند با رشد سازمان و افزایش تعداد داراییها مقیاسپذیری داشته باشد؟ آیا برای سازمانهایی با شعبات متعدد یا محیطهای ابری توزیعشده مناسب است؟

5-یکپارچهسازی (Integrations)

- CMDB (Configuration Management Database) : آیا با CMDB شما یکپارچه میشود تا دید بهتری از داراییها و ارتباطات آنها داشته باشید؟

- SIEM (Security Information and Event Management) : آیا با SIEM شما یکپارچه میشود تا لاگهای امنیتی را ارسال کند و به تحلیل رویدادها کمک کند؟

- ITSM (IT Service Management) : آیا با سیستم ITSM شما یکپارچه میشود تا گردش کار (Workflow) رفع آسیبپذیریها را تسهیل کند؟

- Active Directory/LDAP : آیا با سرویسهای دایرکتوری برای احراز هویت و مدیریت کاربران یکپارچه میشود؟

6-مدل استقرار (Deployment Model):

- محلی (On-premise) : آیا راهکار را میتوان در زیرساخت سازمان خودتان مستقر کرد؟

- ابری (Cloud-based/SaaS) : آیا به عنوان یک سرویس ابری (SaaS) نیز ارائه میشود؟ هر کدام مزایا و معایب خود را دارند (هزینهها، نگهداری، دسترسی).

- هیبریدی (Hybrid) : آیا از هر دو مدل پشتیبانی میکند؟

0 دیدگاه