GoldPickaxe بدافزار جدیدی که اطلاعات هویتی کاربران را سرقت میکند

فهرست مطالب

GoldPickaxe چیست؟

بدافزار اندروید و IOS جدیدی که GoldPickaxe نامیده میشود از روش های مهندسی اجتماعی برای ترغیب کاربران جهت ثبت چهره و مدارک هویتی خود استفاده میکند، که به نظر میرسد برای تولید تصاویر دیپ فیک برای اخذ دسترسی غیر مجاز به حساب های بانکی استفاده میشود.

این تروجان جدید که توسط Group-IB شناسایی شده است، بخشی از یک مجموعه بدافزاری که توسط گروه هکری چینی به نام GoldFactory توسعه داده شده است. این گروه پیش از این مسئولیت بدافزارهایی همچون GoldDigger ، GoldDiggerPlus و GoldKefu را بر عهده داشته است.Group-IB میگوید که بنابر بررسی آنها، این حملات بیشتر در قاره آسیا اتفاق افتاده و به طور خاصی در کشورهای تایلند و ویتنام دیده شده است. اما تکنیک مورد استفاده توسط این گروه بسیار کاربردی و تاثیر گذار است و ممکن است توسط سایر گروههای هکری در نقاط دیگر جهان نیز مورد استفاده قرار بگیرد.

مهندسی اجتماعی نقطه شروع حمله

شروع حملات GoldPickaxe از اکتبر سال 2023 کلید خورده است و تا کنون هم ادامه داشته؛ این حملات بخشی از کمپین هکری GoldFactory میباشد که از جون سال 2023 آغاز شده است. قربانی توسط فیشینگ و پیامهای که در اپلیکیشن LINE رد و بدل میشود و به زبان محلی آن منطقه میباشد در دام میافتد. محتوای این پیامها معمولا در خصوص یکی از خدمات یا سامانههای دولتی میباشد. در این پیامها کاربران به نصب نرم افزاری جعلی به نام Digital Pension میشوند که بروی یک وبسایت جعلی مشابه Google Play بارگذاری شده است.

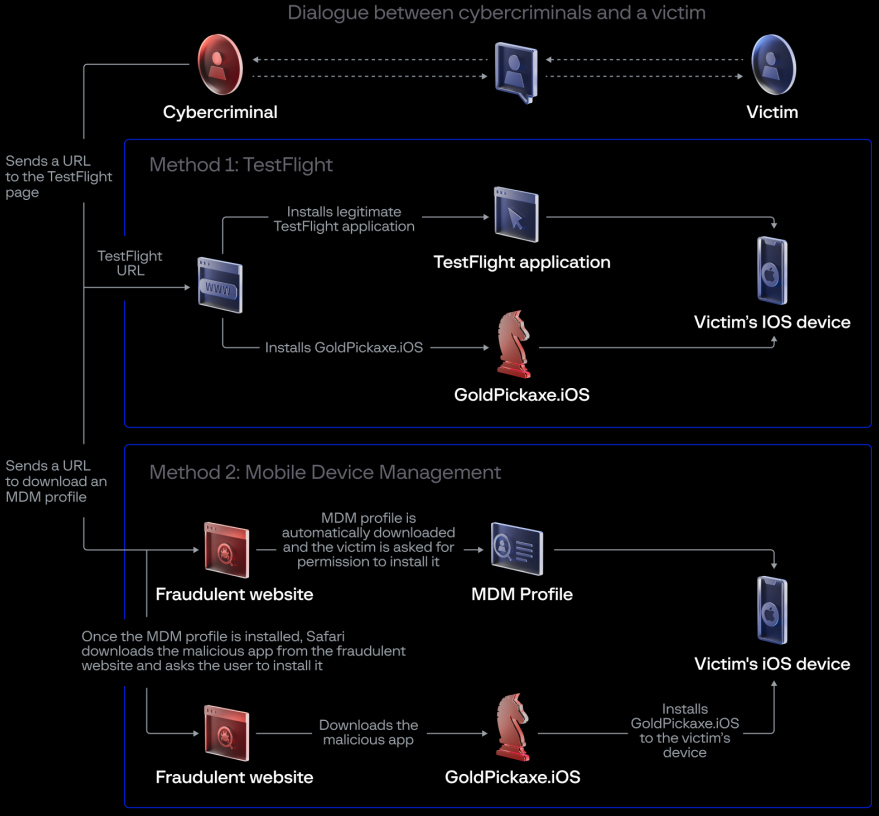

برای کاربران IOS، این گروه هکری کاربران را به یک لینک TestFlight که آزمایش نسخههای بتای نرم افزارهای IOS هدایت میکردند که به آنها اجازه عبور از فرآیند بررسی امنیت را میدهد. پس از خذف TestFlight توسط اپل، آنها تکنیک خود را تغییر دادند و قربانیان را ترغیب به دانلود یک پروفایل MDM میکنند که به آنها اجازه کنترل دستگاه را میدهد.

قابلیتهای GoldPickaxe

پس از اینکه بدافزار در قالب یک نرم افزار معقول دولتی بروی موبایل قربانی نصب گردید، به صورت خودکار کار خود را شروع کرده و شروع به دستکاری توابع در پس زمینه، ثبت چهره کاربران، رهگیری پیامکهای ورودی، درخواست مدارک هویتی و هدایت ترافیک شبکه با استفاده از MicroSocks ها میکند.

در نسخه IOS، بدافزار یک ارتباط اینترنتی برقرار میکند و آماده دریافت دستوراتی به شرح ذیل میماند:

Heartbeat: اجرای دستور ping سرور c2

Init: ارسال اطلاعات دستگاه به سرور

Upload_idcard: درخواست تصویر مدارک هویتی کاربر

Face: درخواست ضبط ویدیو از چهره قربانیان

Album: استخراج تصاویر از دستگاه کاربر

Again_upload: انجام مجدد سرقت تصویر چهره کاربران

Destroy: تروجان را متوقف میکند

Group-IB اذعان میکند که نسخه اندرویدی این بدافزار فعالیتهای مشکوک بیشتری نسبت به نسخه IOS آن انجام میدهد که دلیل آن محدودیتهای امنیتی بیشتر در اکوسیستم اپل است. همچنین نسخه اندرویدی از بیش از 20 اپلیکیشن ساختگی به عنوان کاور استفاده میکند. برای مثال نسخه اندرویدی میتواند: به پیامکها دسترسی داشته باشد، فایل سیستم را بررسی کند، لمس های غیر واقعی روی صفحه انجام دهد، 100 تصویر اخیر را از گالری قربانی استخراج کند، پکیجهای اضافی را دانلود ونصب کند و اعلانات غیر واقعی نمایش دهد.

استفاده از چهره قربانیان برای دسترسیهای غیر مجاز بانکی توسط Group-IB مطرح شده است و دلیل آن این است که بسیاری از بانکها از کاربران احراز هویت بیومتریک برای انجام تراکنشات بیش از مبلغ معینی را خواستار شدهاند. GoldPickaxe به طور واضح توانایی سرقت تصاویر از دستگاههای اندرویدی و IOS را دارد که با استفاده از تکنیکهای مهندسی اجتماعی، قربانیان را ترغیب به تهیه تصاویر از چهره خود میکنند. با این حال هیچ نشانهای از سوء استفاده برای سرقت Face ID و یا سایر دادههای بیومتریک دیده نمیشود.

دادههای بیومتریک که بروی دستگاهها ذخیره شده است کامل رمزنگاری شدهاند و به صورت ایزوله نگه داری میشوند. گوگل در تاریخ 16/2 اعلام کرده است که :

تمامی کاربران در برابر نسخههای شناخته شده این بدافزار توسط Google Play Protect محافظت میشوند، که به طور پیش فرض بروی تمامی دستگاههای اندرویدی نصب میباشد. Google Play Protect میتواند هشدارهایی به کاربران بدهد و یا اپهایی که رفتار مشکوک از خود نشان میدهند را بلاک کند حتی نرم افزارهایی که خارج از Google Play نصب شدهاند.

نکته پایانی

در سالهای گذشته نمونههای از نرم افزارهای جعلی دولتی که با سوء استفاده از ناآگاهی کاربران و با روشهای فیشینگ اقدام به سرقت و وارد کردن خسارت به قربانیان خود کردهاند، در ایران نیز دیده شدهاست. نکته بسیار مهم در جلوگیری از چنین تهدیداتی استفاده از منابع معتبر اطلاع رسانی و سایتهای مجاز دولتی میباشد و به هیچ عنوان از پیامهای منتشر شده در فضای مجازی در خصوص دانلود ونصب اپلیکیشن برای بهرهمندی از خدمات دولتی اجتناب نمائید. بهرهگیری از راهکارهای امنیتی برای موبایل نیز میتواند در جلوگیری از چنین تهدیداتی مفید واقع شود.

0 دیدگاه