Web Shell چیست؟ چگونه با آن مقابله کنیم؟

فهرست مطالب

Web Shell چیست؟

وب شلها برنامههای آلودهای هستند که برای دسترسی از راه دور به یک وب سرور استفاده میشوند. مهاجمان پس از نفوذ به یک شبکه یا سیستم رایانهای بروی آن Web Shell نصب میکنند، که به عنوان یک در پشتی عمل کرده و دسترسی غیرمجاز به برنامههای وب و سیستمهای متصل را فراهم میکند. یک web shell به تنهایی توانایی حمله به یک سرور را ندارد و در ترکیب با سایر تکنیکها و در مرحله پس از نفوذ کاربردی است. وب شلها با زبانهای برنامه نویسی که وب سرورها توانایی اجرای آن را دارند نوشته میشوند که معمولا به زبانهای PHP و ASP میباشند.

وب شلها چه کاربردی دارند؟

وب شلها در واقع عنوان یک اجرا کننده دستورات در سیستم قربانی و یا سیستم های متصل به آن عمل می کند.

- استخراج اطلاعات حساس و گذرواژهها

- بارگذاری بدافزارهای بیشتر برای آلوده کردن سایر قربانیان که به اصطلاح به عنوان گودال آب watering hole شناخته میشود.

- مخدوش کردن وبسایت با افزودن یا تغییر در فایلها

- سوء استفاده از قربانیان و تبدیل آنها به بات نت و بهرهبرداری از آنها برای اجرای حملات DDoS

- استفاده به عنوان سرور command and control برای اجرای حملات در شبکههای دیگر

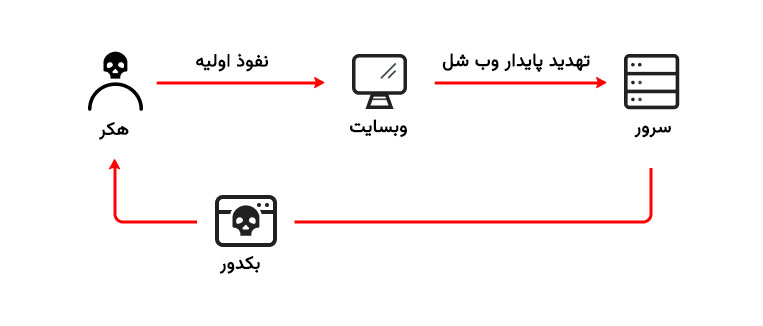

Web shell چگونه کار میکند؟

تهدیدات وب شل چند مرحلهای هستند: مرحله اول، شامل استفاده از آسیب پذیریهای شبکه سازمان برای نفوذ به درون آن است. دوم، پیاده سازی مکانیزم پایداری که دسترسی راه دور به سرور را برای مهاجم فراهم کند. سوم، استفاده از این دسترسی ریموت برای افزایش سطح دسترسی، استفاده از در پشتی برای حمله به سازمان و یا حتی استفاده از سرور قربانی برای حمله به سازمانهای دیگر. گروههایی هکری همچون Lazarus و Gallium از وب شلها برای اجرای حملات خود استفاده میکنند.

1.Persistent Remote Access

همانطور که پیشتر اشاره شد، وب شل ها یک در پشتی فراهم می کنند که به مهاجان اجازه دسترسی به صورت ریموت را فراهم می کند. مهاجمی که به صورت پایدار نفوذ کرده باشد نیازی به سوءاستفاده از آسیب پذیری ها برای هر فعالیت آلوده ای ندارد حتی برخی از مهاجان پس از استفاده از آسیب پذیری آن را برطرف می کنند تا دیگران امکان استفاده از آن را نداشته باشند و ضمن پایدار کردن حضور خود در سازمان مانع از شناسایی سریع خود شوند.

2.Privilege Escalation

وب شل ها معمولا با دسترسی کاربران عادی اجرا می شون که بسیار محدود است. مهاجمان می توانند از طریق وب شل و استفاده از آسیب پذیری های سیستم دسترسی ادمین را به دست آورند. دسترسی root یا ادمین به مهاجان اجازه هر کاری را می دهند؛ نصب بدافزار و باج افزار ها، تغییر سطوح دسترسی، افزودن و حذف کاربران، استخراج ایمیل ها ، سرقت پسوردها و ….

3.Pivoting and Launching Attacks

مهاجمان از وب شل های به عنوان بیسی برای اجرای حملات بیشتر چه در درون شبکه و بیرون از آن استفاده می کنند. فرآیند شناسایی شبکه به روش sniffing ترافیک شبکه برای شناسایی سایر میزبانان، فایروالها و یا روترها می تواند هفته ها طول بکشد، مهاجم برای جلوگیری از شناسایی شدن بسیار مخفیانه عمل می کند و بسیار با دقت و صبر حوصله اهداف خود را دنبال می کند. اجرا حمله از طریق چندین قربانی مهاجم را ناشناستر و در نتیجه شناسایی آن را سختتر میکند.

4.Bot Herding

وب شل ها برای اتصال سرور قربانی به بات نت ( شبکه ای سیستم های رایانه ای که توسط مهاجم کنترل میشود) کاربر دارند. سرورهای تحت کنترل دستوراتی دریافتی از سمت مهاجم را که از طریق سرور command and control ارسال می شود را اجرا می کنند. این یک تکنیک معمول برای اجرای حملات DDoS استفاده می شود.

روشهای شناسایی

در ادامه نشانههایی از آلودگی سرور به وب شل اشاره میشود:

- ترافیک بالا و مصرف منابع بیشتر از حالت عادی ( به دلیل اینکه هکر در حال آپلود و یا دانلود فایل میباشد)

- تاریخ اشتباه بروی فایلها

- مشاهده فایلهای خارجی و ناشناس بروی سرور

- نام گذاریهای مشکوک بروی فایلها

- موجود ارتباطات ناشناس در گزارشات سرور

مقابله با وب شلها

در ادامه به روشها و تکنولوژی هایی که برای مقابله با وب شل ها مؤثر میباشند اشاره خواهیم کرد. حتما در زمان انتخاب راهکارهای امنیت سایبری برای سرورهای خود این موارد را مدنظر قرار دهید.

1.File Integrity Monitoring

این سیستم برای جلوگیری از تغییر فایل بروی پوشههایی که از طریق شبکه در دسترس میباشند طراحی شدهاست. هنگامی که تغییری در فایلها شناسایی شود، FIM به سرعت به ادمین هشدار میدهد. این ابزار به صورت real-time پیاده سازی میشود و به صورت آنی تغییرات فایل یا ذخیره سازی فایل جدید در پوشهها را تشخیص داده و به کارکنان امنیت سایبری در شناسایی و حذف وب شلها بسیار کمک بسزایی میکند.

2.سطوح دسترسی برنامههای تحت وب

در هنگام تنظیم سطوح دسترسی برای اپلیکیشنهای تحت وب، بایستی حداقل دسترسیهای مورد نیاز را لحاظ نمائید. ایده پشت این فرآیند، فراهم آوردن کمترین دسترسیهای کاربر برای اجرای عملیات مدنظرشان میباشد. هدف از این فرآیند اطمینان از نداشتن دسترسیهای اضافه برای کاربران است که نیازی به آن ندارند و در صورت لو رفتن اکانت کاربران عادی، مهاجمان دسترسی بسیار محدودی به منابع خواهند داشت.

3.سیستم جلوگیری از نفوذ و WAF

یک سیستم جلوگیری از نفوذ (IPS) یک تکنولوژی امنیت شبکه میباشد که برای محافظت از شبکه در برابر تهدیدات طراحی شده است. با نظارت دائمی بر جریان ترافیک شبکه، محتواهای مشکوک و نا معمول را شناسایی و بلاک می کند. فایروال برنامه های تحت وب یا WAF با نظارت، اعمال فیلترینگ و بلاک کردن ترافیک HTTP مشکوک در هر دو جهت از وب سرورها و برنامه های تحت وب محافظت به عمل خواهد آورد.

4.جداسازی شبکه

این معماری شبکه را به دو زیر شبکه مجزا تقسیم می کند. هر زیر شبکه یک قسمت مجزا محسوب می شود که هر کدام شبکه ایمن خود را دارند. جداسازی شبکه از اتصال قسمت های مجزا به یک دیگر جلوگیری می کند و می تواند از انتشار وب شل در شبکه و آلوده سازی کلاینت های بیشتر جلوگیری کند.

تکنیک هایی برای انجام این جدا سازی وجود دارد که معمول ترین آن، پیاده سازی DMZ می باشد. این تکنیک بیشتر برای قرنطینه و ایزوله کردن سرور هایی که از طریق اینترنت در دسترس می باشند استفاده می شود. تکنیک دیگری که SDN نامیده میشود برای جداسازی و ایزوله سازی قسمت های شبکه پیاده سازی معماری zero-trust کاربرد دارد.

5.Endpoint Detection and Response

EDR یکی از بهترین راهکارها برای شناسایی نفوذ مهاجمان به شبکه و وجود وب شل میباشد. این راهکار با مانیتورینگ و نظارت عمیق در سطح سیستم عامل نفاط پایانی شبکه، توابع سیستمی فراخوانده شده توسط برنامه ها را شناسایی کرده و به مرکز کشف و پاسخ به تهدیدات ارسال می کنند، تیم امنیت سایبری متخصصی که وظیفه تحلیل و آنالیز این گزارشات را بر عهده دارند در صورت مشاهده رفتار مشکوک به سرعت خواهند توانست واکنش مطابق با تهدید را اتخاذ نمایند. برای مثال پروسسی که عملیات مشکوکی را انجام داده متوقف نمایند و یا حتی کلاینت مدنظر را ایزوله .نمایند

استفاده از YARA برای شناسایی وب شل

اگر پس از خواندن این مقاله نگران سرورهای خود شدهاید می توانید با استفاده از ابزار YARA سرورهای خود را اسکن کنید. این ابزار با بررسی هش فایل و رشتههای متنی پر استفاده در وب شلها را از بین فایلهای موجود بروی سرور شما کشف کرده و شما را در شناسایی وب شلهای احتمالی موجود بروی سرورتان کمک خواهد کرد.

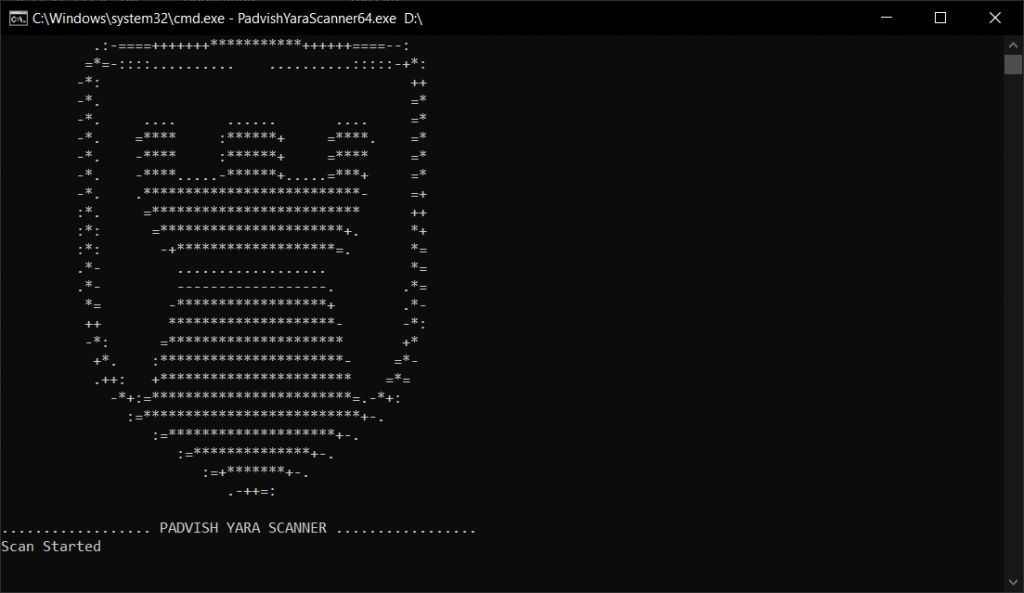

در ادامه از اسکنر وب شل پادویش برای اسکن فایلهای سرور بهره برداری خواهیم کرد. جهت دانلود این ابزار از مرکز مدیریت راهبردی افتا بروی این لینک کلیک کنید. دانلود اسکنر پادویش

روش استفاده از اسکنر وب شل پادویش

1.در محیط CMD، ابتدا به مسیر دایرکتوری ابزار میرویم

cd path\to\padvish-detector

2.در CMD، ابتدا نام ابزار و سپس مسیر دایرکتوری (محتوای وبسایت) که قصد اسکن آن توسط این اسکنر وجود دارد، در روبروی نام ابزار با فاصله قرار میدهیم

C:\padvish-detector>PadvishYaraScanner64.exe D:\

3.خروجی در فایل result ذخیره میگردد.

4.جهت بررسی نتایج، فایل را با Notepad باز نمایید.

- در صورت وجود این پیامها در خروجی، به خصوص کنار فایلهایی با پسوند php-aspx حساس باشید.کلمات کلیدی مشکوک که در خروجی باید به آن توجه نمود عبارتند از:

- webshell

- hash_detect

- در این صورت احتمال آن وجود دارد که سیستم شما به وب شل آلوده شده باشد

5.در صورت وجود احتمال آلودگی طبق شرایط بالا، لازم است اقدامات زیر به ترتیب انجام گیرد.

- گرفتن ایمیج فورنزیکی

- ایزوله سازی و قرنطینه سازی سرور آلوده

- بررسی تمام شبکه و سرورهای مرتبط با این سرور مشکوک

0 دیدگاه