IoC و IoA چیست؟ و چه تفاوتهایی دارند؟

فهرست مطالب

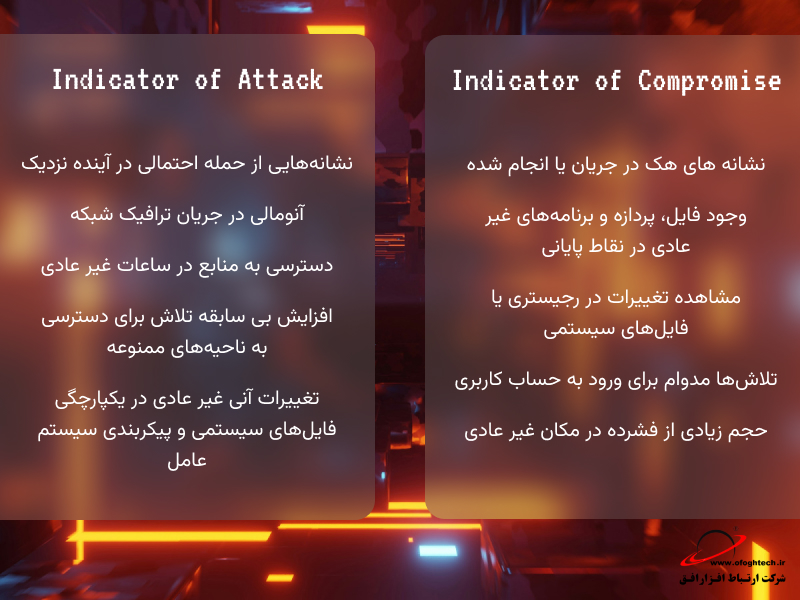

Indicator of Compromise & Attack

IoC: اساسا به مدارک منحصر به فردی از یک فعالیت مخرب شناخته شده اطلاق میشود. این مدارک شامل: آدرس آی پی، فایل، آدرس اینترنتی و یا هر نوع داده دیگری باشد که نشان دهنده هک شدن یک سیستم رایانهای باشد. این مدارک به تیمهای امنیتی و متخصصان سایبری در شناسایی و بررسی وقایع امنیتی که به وقوع پیوستهاند کمک میکند.

IoA: نشانگر رفتارهای مهاجم به جای تمرکز بر فایلها و سایر جزئیات حملات است. در وقایع IoA رفتارهایی که یک هکر ممکن است در طول انجام حمله به سازمان از خود نشان دهد را شناسایی و در اختیار تیمهای امنیتی قرار میدهد. این نشانگرها در پیشگیری از حملات آتی و یا متوقف کردن حملات در حال انجام تاثیر بسزایی دارد.

نمونههایی از IoC

- اشغال پهنای باند غیر عادی در ترافیک ورودی و یا خروجی از سازمان

- فایلها، برنامهها و پردازههای غیر عادی در نقاط پایانی

- فعالیت غیر عادی در حسابهای کاربری ادمین و سایر اکانتها با دسترسی بالا

- فعالیتهای غیر عادی مانند ترافیک ورودی از کشورهایی که سازمان فعالیتی در آنجا ندارد

- لاگین، دسترسی و سایر فعالیتهای مشکوک در شبکه که نشان دهنده حملات بورت فورس باشد

- رشد غیر عادی در درخواستها و افزایش خواندن فایلهای سازمانی

- ترافیک غیر عادی در پورتهایی که معمولا استفاده نمیشود

- دستکاری فایلها، سرویس DNS ، رجیستری و تنظیمات سیستمی کلاینتها حتی در دستگاههای موبایلی

- حجم زیادی از فایلهای فشرده شده در مکانهایی که نباید باشند

IoA زیر ذره بین

تهدیدات سایبری مدرن روز به روز در حال پیچیدهتر شدن هستند و توانایی شناسایی چنین تهدیداتی در مراحل اولیه بسیار با ارزش است. تیمهای امنیتی از IoAها برای محافظت از سیستمها و دادههای حساس در برابر تهدیدات پیشرفته پایدار(APT) و آسیب پذیریهای روز صفر استفاده میکنند. IoA نقش بسیار مهمی در شناسایی تهدیدات سایبری در مراحل ابتدایی حمله را بازی میکنند. وقتی سازمان مورد حمله سایبری قرار گرفته باشد هر ثانیه ارزشمند است و اگر تیم امنیتی بتواند از پیشروی مهاجمان در شبکه جلوگیری کند از خسارات و سرقت اطلاعات پیشگیری خواهند کرد.

انواع IoA

- آنومالی در شبکه: پترنهای غیر عادی در جریان دادهها یا ارتباط غیر منتظره با خارج از سازمان که نشان دهنده انحراف از هنجار را نشان میدهد. برای مثال: یک افزایش شدید و پیکان مانند در دادههای انتقال داده شده به یک آدرس آی پی ناشناس میتواند یک پرچم قرمز باشد. مدیران شبکه باید در برابر چنین اتفاقاتی هوشیار باشند چرا که رخدادهای این شکلی اغلب مقدم بر اشکال آشکارتر حملات سایبری مانند، نقض اطلاعات یا نفوذ به سیستم هستند.

- رفتارهای مشکوک کاربران: تیمهای امنیتی باید فعالیتهای کاربران را نیز زیر نظر داشته باشند مانند، ورود به حساب کاربری در ساعات غیر عادی، تلاشهای مداوم برای دسترسی به ناحیههای ممنوعه و یا افزایش غیرمعمول دسترسی به دادهها. چنین فعالیتهای ممکن است نشان از آن باشد که حساب کاربری یوزر لو رفته باشد و یا باید تهدید داخلی روبرو باشیم. مانیتورینگ مدوام رفتارهای کاربران در شناسایی IoA های اولیه بسیار با اهمیت است.

- نشانگرهای سطح سیستم: چنین IoAهایی شامل تغییرات غیر عادی در یکپارچگی فایل، ویرایش غیرمجاز در پیکربندی سیستم و یا نصب نرم افزار ناشناخته در نقاط پایانی است. این نشانهها معمولا اشاره به این موضوع دارند که یک مهاجم سعی در باز کردن جای پای خود در سیستم قربانی را دارد. تشخیص زود هنگام در سطح سیستم میتواند مانع از گسترش حمله و حرکت افقی مهاجم در سازمان شود.

تفاوت IoC و IoA

همانگونه که توضیح داده شد، IoC مدارکی است که نشان دهنده حمله سایبری در حال انجام یا انجام شده است. از همان لحظهای که یک حلمه سایبری به سازمان انجام میشود IoC ها قابل کشف هستند. این نشانگرها در آنالیز تاثیرات حمله و فارنزیک حلمه کمک کننده هستند. در مقابل IoA به عنوان نشانههای حمله هستند بدین معنا که، ممکن است در آینده بسیار نزدیک حملهای به سازمان رخ دهد. با کمک IoA ها احتمال شناسایی حملات پیش از رخداد وجود خواهد داشت. با مدیریت مناسب IoA ها خواهید توانست از حملات سایبری جلوگیری کنید.

چگونه این اطلاعات را به دست آوریم؟

حال که با هر دو نشانگرها آشنا شدیم، باید بدانیم که چگونه میتوانیم این اطلاعات را به دست بیاوریم. اطلاعات که IoC و IoA در اختیارمان میگذارند، توسط سیستمها و ابزارهای امنیت سایبری جمع آوری میشوند. گزارشاتی که توسط SIEM، راهکارهای امنیت نقاط پایانی، فایروال، IPS، و سیستم نقاط پایانی تولید میشود شامل آن است. راهکارهای امنیت نقاط پایانی مبتنی بر هشدار مانند EDR و XDR قابلیت مدیریت و علاوه بر آن اجرا اسکن تحت عنوان IoC Scanner و IoA Scanner را نیز دارند. این ابزارها به تیمهای SOC و سرویس دهندههای MSSP در شکار و یافتن منشاء تهدیدات کمک میکند و جز ابزارهای پر کاربرد این تیمهاست.

0 دیدگاه