IDS چیست و چه تفاوتی با IPS دارد؟

فهرست مطالب

IDS چیست؟

سیستم تشخیص نفوذ یا همان IDS (Intrusion Detection System) سیستمی است که بر ترافیک داخل شبکه نظارت دارد و زمانی که فعالیتهای مشکوک رخ دهد آن فعالیت را کشف کرده و هشدار میدهد. وظیفه اصلی این سیستم در زمان رویت یک رویداد مشکوک هشدار دادن و گرفتن گزارش میباشد. درحالی که برخی از این سیستم ها قادر به انجام عکسالعمل در برابر فعالیتهای مشکوک هستند. به عنوان مثال میتوانند ترافیک ارسالی از سمت IP که فعالیت مشکوک داشته است را بلاک کند.

سیستم تشخیص نفوذ چگونه کار میکند؟

سیستم IDS با هدف جلوگیری از هکرها قبل از آسیب به شبکه کار میکند. این سیستم به دو صورت قابل اجرا میباشد. سیستم تشخیص نفوذ مبتنی بر شبکه و مبتنی بر نقاط پایانی. IDS مبتنی بر نقطه پایانی بروی تمام کلاینتها نصب میشود و ترافیک ورودی و خروجی را بررسی میکند، درحالی که IDS مبتنی بر شبکه، داخل شبکه و به عنوان یه گره در شبکه و بین نقاط پایانی مستقر میشود و ترافیک عبوری از شبکه را تحت نظارت قرار میدهد.

این سیستم تشخیص را بر اساس حملات شناخته شده و یا فعالیتهایی که غیرعادی هستند انجام میدهد. فعالیتهایی که غیر عادی شناخته میشوند در پس زمینه به سمت لایه هفتم یعنی Application رفته و مورد بررسی قرار میگیرد. این سیستم همچنین میتواند رویدادهایی مانند اسکن درخت کریسمس و DNS poisoning را تشخیص دهد. سیستم IDS میتواند به صورت یک نرمافزار بر روی سیستمها یا به عنوان یک ابزار امنیتی در شبکه پیادهسازی شود. IDS مبتنی بر ابر نیز در دسترس است و میتواند سیستمها و دادههای ابری را تحت پوشش قرار دهد.

وجود سیستم IDS بروی راهکارهای امنیت نقاط پایانی یه امتیاز مثبت و ویژگی قابل تاکیدی است که در زمان تهیه راهکارهای امنیت سایبری بایستی به آن توجه نمود. این سیستم نقش بسیار مؤثر و حیاتی در راهکارهای EDR نیز ایفاء میکند و تیم امنیت سایبری با بهرهگیری از گزارشات و تشخیصات این سیستم میتوانند واکنشهای به مراتب مناسبتری در برابر تهدیدات اتخاذ نمایند.

انواع سیستمهای مختلف IDS

سیستم تشخیص نفوذ از روشهای متفاوتی برای تشخیص فعالیتهای مشکوک استفاده میکند که شامل موارد زیر است.

(NIDS) network intrusion detection system: در نقطه یا نقاط متفاوت و استراتژیک شبکه مستقر شده است که میتواند تمام ترافیکهای ورودی و خروجی شبکه را از طریق تمام دستگاههای داخل شبکه را نظارت کند.

(HIDS) host intrusion detection system: بر روی تمام کامپیوترها و دستگاههای داخل شبکه اجرا میشود و دسترسی مستقیم به اینترنت دستگاه و شبکه داخلی شرکت دارد. یک مزیت برتری که HIDS نسبت به NIDS دارد این است که این سیستم قادر به شناسایی بستههای ناشناخته شبکه یا ترافیک مخرب که از داخل خود سازمان نشأت میگیرد میباشد. همچنین این سیستم ممکن است ترافیک مخربی که از خود میزبان نشأت میگیرد را شناسایی کند مثل زمانی که خود میزبان توسط یک بدافزار آلوده شده و این بدافزار برای گسترش یافتن داخل شبکه در تلاش است.

(SIDS) signature-based intrusion detection system: این سیستم بر تمامی بستههای عبوری در سطح شبکه نظارت دارد و تمام این بستهها را با پایگاه داده امضاها یا تهدیدات مخرب شناخته شده مقایسه میکند. مانند بیشتر نرمافزارهای آنتی ویروس عمل میکند.

(AIDS) anomaly-based intrusion detection system: ترافیک شبکه را کنترل کرده و با خط مشی تعیین شده مقایسه میکند تا مشخص کند که چه چیزی در شبکه از نظر پهنای باند ، پروتکل ، پورتها و سایر دستگاهها است. این سیستم با استفاده از یادگیری ماشین این خط مشی امنیتی را میسازد. سپس با دادن هشدار به تیم فناوری اطلاعات یک فعالیت مشکوک را گزارش میدهد. این تشخیص از طریق یک مدل گسترده بجای استفاده از امضاها و ویژگیهای بدافزارها صورت میگیرد. سیستم AIDS ، متد مبتنی برامضا را بخصوص در تشخیص تهدیدات جدید ارتقا میدهد.

همچنین سیستمهای IDS به دو صورت PASSIVE و ACTIVE تقسیمبندی میشوند. در نوع passive در صورت تشخیص فعالیت مشکوک گزارش تهیه میشود و هشدار نیز داده میشود ولی اقدامی صورت نمیگیرد. در نوع active که گاهی اوقات با نام IDPS در کنار گزارش و هشداری که میدهد امکان انجام اقداماتی نیز دارد. مثل قطع کردن دسترسی به یک آدرس IP یا قطع کردن ارتباط با منابع حیاتی.

یکی از معروف ترین سیستم IDS که کاربران در حال حاضر از آن استفاده میکنند Snort میباشد . این نسخه از نوع NIDS است و به صورت متن باز و رایگان توسط شرکت سیسکو در اختیار کاربران قرار گرفته است. Slips یکی دیگر از پروژههای رایگان و متن باز میباشد که با استفاده از یادگیری ماشین قادر به شناسایی فعالیتهای مشکوک بروی نقاط پایانی میباشد.

قابلیتهای IDS

- همانطور که در تعریف IDS اشاره کردیم سیستم تشخیص نفوذ با نظارت کردن بر شبکه زمان وقوع حمله توسط نهادهای غیرمجاز را اطلاع رسانی میکند. این سیستم با انجام تعدادی یا تمام عمکردهای امنیتی زیر تشخیص را انجام میدهد.

- نظارت بر عملکرد روترها، فایروالها، کلیدهای مدیریت سرورها و فایلهای حیاتی که باید تحت کنترلهای امنیتی از حملات سایبری محفوظ نگه داشتهشوند.

- ارائه یک روش به مدیران شبکه برای تنظیم، مدیریت و درک گزارشات مربوط به سیستم عامل و سایر گزارشات که اگر انجام نشود ردیابی و تجزیه سایر گزارشات خارج از سیستم عامل دشوار خواهد بود.

- ارائه یک رابط کاربرپسند و قابل فهم برای کارمندان غیرمتخصص تا در مدیریت سیستمهای امنیتی کمک کنند.

- فراهم کردن یک پایگاه دادهی عظیم از امضاء حملات تا با تمام اطلاعات داخل سیستم مقایسه شوند.

- شناسایی و گزارش کردن زمانی که IDS تشخیص میدهد یک فایل تغییر یافته است.

- به صدا آمدن زنگ هشدار زمانی که یک نقص امنیتی رخ میدهد.

- واکنش نشان دادن به مهاجمان با مسدود کردن آنها یا مسدود کردن سرور.

چالشهای سیستم IDS

سیستم IDS مستعد دادن هشدار اشتباه و یا تشخیص اشتباه میباشد. سازمانهایی که این سیستم را تهیه میکنند باید در ابتدا پس از نصب آن را به درستی تنظیم کنند. در این تنظیمات باید IDS طوری پیکربندی شود تا بتواند ترافیک نرمال داخل شبکه را بشناسد و بتواند فعالیتهای مخرب بالقوه را تشخیص دهد. درست است که ممکن است گاهی تشخیص اشتباه صورت گیرد ولی این اتفاق آسیبی به شبکه وارد نخواهد کرد و منجر به ویرایش پیکربندی میشود.

یک اشتباه رایج دیگری که ممکن است رخ دهد عدم شناسایی یک تهدید و اشتباه گرفتن با ترافیک قانونی میباشد. در این مدل سناریوها تیم فناوری اطلاعات متوجه حمله نمیشود تا زمانی که شبکه به طریقی تحت تاثیر قرار بگیرد. در نتیجه بهتر است که IDS حساستر باشد نسبت به رفتارهای غیرعادی و اینکه تشخیص اشتباه به مراتب بهتر از عدم تشخیص است.

عدم تشخیص بخصوص در SIDS منجر به مشکلات بزرگی میشود. بدافزارها هر روز پیچیدهتر میشوند و تشخیص آن سخت است چون یک بدافزار جدید ممکن است نشانی از الگو رفتاری مشکوکی که IDS برای تشخیص از آن استفاده میکند را نداشتهباشد. درنهایت نیاز مبرمی به IDS است تا رفتارهای جدید را تشخیص دهد و تهدیدات نوظهور را شناسایی کرده و تکنیکهای فرار آنها را در اسرع وقت آشکار کند.

تفاوت IDS و IPS

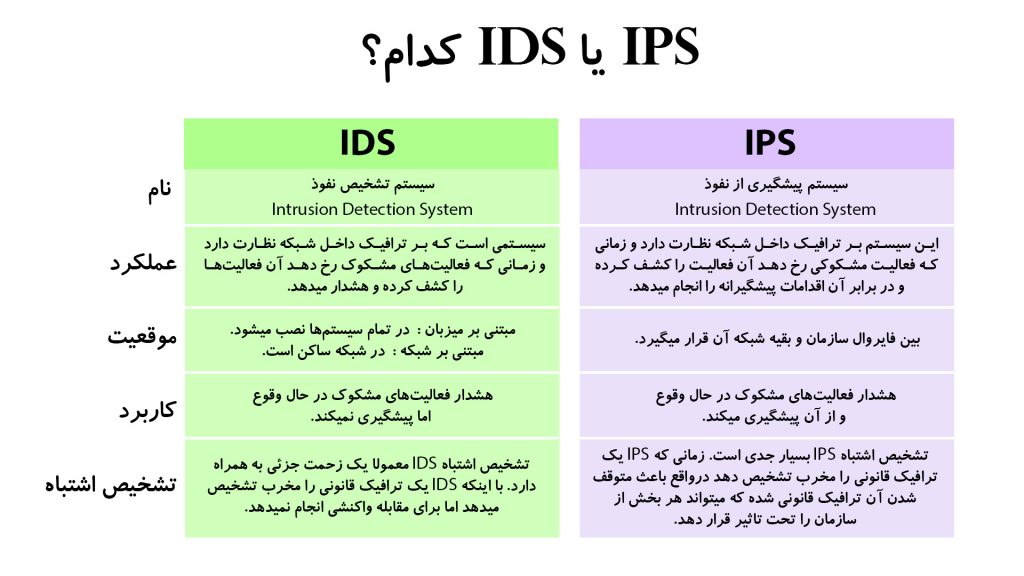

سیستم IPS وظیفه نظارت بر بستههای شبکه را دارد تا از آسیبهای احتمالی جلوگیری کند مانند IDS. اما تفاوتی که این دو با هم دارند در سیستم IPS هدف اصلی مسدود کردن بالقوه تهدیدات پس از شناسایی است در صورتی که IDS وظیفه شناسایی، ثبت تهدیدات و گزارش فعالیت را بر عهده دارد. البته در IDS میتوان تنظیماتی اعمال کرد تا بدون دخالت ادمین تهدیدات را متوقف نمود. به زبان سادهتر IDS میتواند در زمان وقوع فعالیتهای مشکوک هشدار دهد ولی نمیتواند از آن جلوگیری کند.

به هر حال سازمانها باید درباره IPS دقت بیشتری کنند چون IPS نیز میتواند تشخیص اشتباه دهد. تشخیص اشتباه در IPS به مراتب جدی تر از IDS میباشد چون IPS مانع ورود ترافیک غیر مجاز میشود درحالی که IDS آن را به عنوان مخرب بالقوه علامت گذاری میکند.

وجود هر دو سیستم برای سازمانها به یک نیاز ضروری تبدیل شده است تا بتواند امنیت اطلاعات سازمان را تامین کنند. تعدادی از شرکتهای فعال در حوزه شبکه هر دو سیستم IPS و IDS را با هم ترکیب کرده و یک محصول واحد عرضه کرده اند که با عنوان UTM شناخته میشود. این تکنولوژی را سازمانها در کنار فایروال و سیستمهای خود به صورت همزمان برای تقویت زیرساختهای امنیتی خود استفاده میکنند.

0 دیدگاه