پژوهشگران شرکت امنیتی Zimperium از شناسایی جاسوسافزار جدیدی با نام ClayRat خبر دادهاند که با تقلید از برنامههای محبوبی مانند واتساپ، تیکتاک و یوتیوب، کاربران اندرویدی بهویژه در روسیه را هدف قرار داده است. این بدافزار از طریق کانالهای تلگرامی و وبسایتهای جعلی منتشر میشود و قادر است اطلاعات حساسی مانند پیامکها، گزارش تماسها، اعلانها، تصاویر و دادههای دستگاه را سرقت کند.

ClayRat با بهرهگیری از روشهای مهندسی اجتماعی و صفحات فیشینگ شبیه به فروشگاه Google Play، کاربران را فریب میدهد تا نسخههای جعلی اپلیکیشنهای محبوب را بهصورت دستی روی دستگاه خود نصب کنند. پس از نصب، این بدافزار بهصورت پنهانی فعال شده و با سوءاستفاده از مجوزهای سیستمی، کنترل کامل دستگاه را در اختیار مهاجمان قرار میدهد.

نحوه عملکرد جاسوسافزار ClayRat

پژوهشگران جزئیات دقیقی از نحوه عملکرد این بدافزار منتشر کردهاند که نشان میدهد ClayRat چگونه با فریب کاربران و بهرهگیری از قابلیتهای اندروید کنترل دستگاه را در اختیار میگیرد.

بردار توزیع

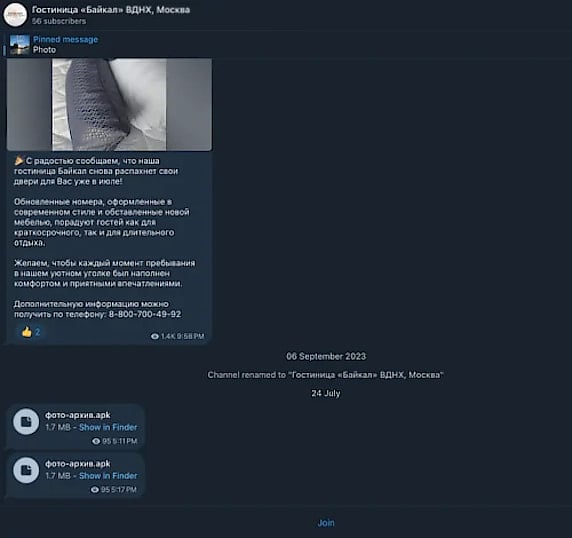

عاملان تهدید فایلهای APK مخرب را عمدتاً از طریق کانالهای تلگرام و وبسایتهای فیشینگ منتشر میکنند. این صفحات فیشینگ بهدقت و با ظاهری شبیه به صفحات رسمی یا افزونههای محبوب طراحی شدهاند و برای افزایش مشروعیت، نظرات جعلی و شمار دانلودهای مصنوعی بههمراه دستورالعملهای گامبهگام برای نصب دستی (sideload) APK را نمایش میدهند. معمولاً بازدیدکنندگان این سایتها به کانالهای تلگرامی هدایت میشوند که در آن لینک دانلود یا خود فایل APK در اختیارشان قرار میگیرد.

روش نصب و دور زدن محدودیتهای اندروید

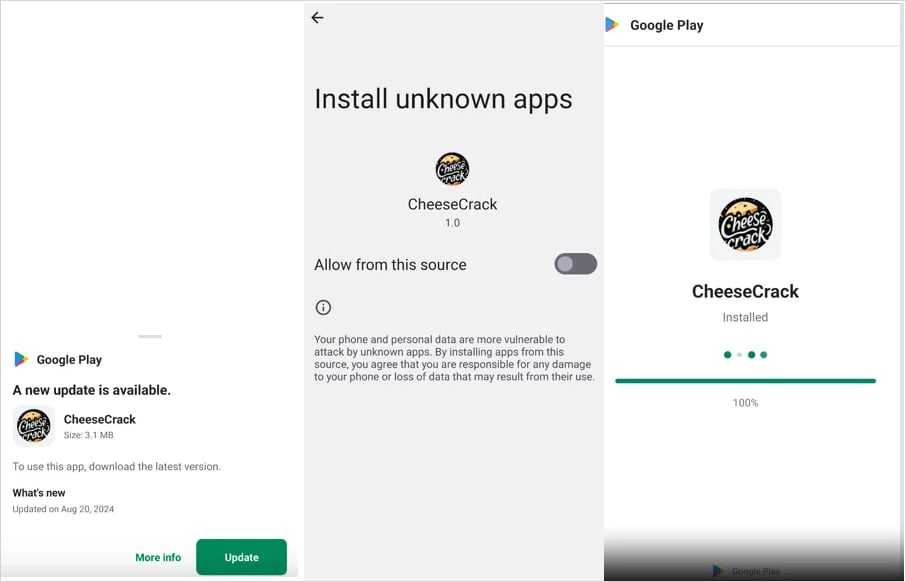

بخشی از نمونههای ClayRat بهعنوان دراپر (dropper) عمل میکنند؛ یعنی برنامهای که کاربر مشاهده میکند صرفاً یک صفحهٔ جعلی «بهروزرسانی Google Play» است و payload اصلی بهصورت رمزگذاریشده در بخش assets اپلیکیشن پنهان شده است. علاوه بر این، مهاجمان از روش نصب مبتنی بر جلسه (session-based installation) برای دور زدن محدودیتهای اعمالشده در اندروید ۱۳ و بالاتر استفاده میکنند؛ جریان نصب طوری طراحی میشود که تجربهای شبیه به بهروزرسانی رسمی پلیاستور ایجاد کند تا ریسک درکشده توسط کاربر کاهش یابد و احتمال تأیید نصب افزایش یابد.

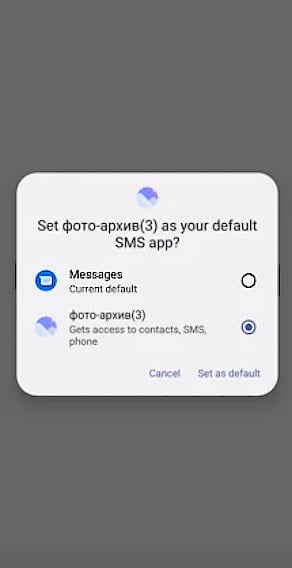

کسب مجوزها و سوءاستفاده از نقش پیشفرض SMS

ClayRat با هدفگذاری روی کسب نقش پیشفرض SMS handler، به تواناییهای گستردهای دست مییابد که بدون چرخه مجوزدهی جداگانه فراهم میشود. خواندن همه پیامکهای ورودی و ذخیرهشده، رهگیری پیامکها قبل از رسیدن به سایر برنامهها، ارسال پیامک بدون تأیید صریح کاربر و دسترسی یا تغییر پایگاهداده پیامکها. سوءاستفاده از این نقش باعث میشود قابلیتهای جاسوسی و انتشار انبوه بدافزار بهطور چشمگیری تقویت شود و دستگاه آلوده را به یک نود توزیع مؤثر تبدیل کند.

قابلیتها و دامنه عملکرد جاسوسافزار ClayRat

ClayRat پس از نصب روی دستگاه قربانی، با سرور فرمان و کنترل (C2) ارتباط برقرار میکند که در نسخههای جدید با رمزنگاری AES-GCM ایمن شده است. این بدافزار قادر است مجموعهای از فرمانها را اجرا کند، از جمله سرقت پیامکها و گزارش تماسها، گرفتن عکس با دوربین جلو، ضبط اعلانها، ارسال پیامک یا تماس خودکار، و جمعآوری اطلاعات دستگاه.

پس از دریافت مجوزهای لازم، ClayRat بهصورت خودکار فهرست مخاطبین را استخراج کرده و پیامکهایی حاوی لینکهای آلوده برای آنها ارسال میکند تا چرخه انتشار ادامه یابد.

واکنش شرکتهای امنیتی و گوگل به ClayRat

شرکت امنیتی Zimperium بهعنوان یکی از اعضای App Defense Alliance (ADA) طرحی مشترک میان گوگل و شرکتهای امنیتی معتبر برای شناسایی و حذف بدافزارها از اکوسیستم اندروید، پس از شناسایی کمپین ClayRat، تمامی شاخصهای نفوذ (IoC) را در اختیار گوگل قرار داده است.

در نتیجه، سیستم Google Play Protect اکنون قادر است نسخههای شناختهشده و حتی نمونههای جدید این جاسوسافزار را شناسایی و مسدود کند.Zimperium اعلام کرده که راهکارهای امنیت موبایل این شرکت، از جمله zDefend ( ماژول امنیتی تعبیهشده در اپلیکیشنهای بانکی و سازمانی برای شناسایی تهدیدهای لحظهای در سطح دستگاه ) و Mobile Threat Defense (MTD) ( پلتفرمی سازمانی برای پایش و مقابله با بدافزارها، حملات شبکهای و سوءاستفاده از آسیبپذیریهای سیستمعامل ) از همان روزهای ابتدایی فعالیت ClayRat توانستهاند نسخههای مختلف آن را بدون نیاز به بهروزرسانی امضاها شناسایی کنند.

این همکاری میان Zimperium و گوگل نشان میدهد که مقابله با ClayRat بهصورت هماهنگ و در سطح زیرساختی دنبال میشود. با وجود این، پژوهشگران هشدار دادهاند که حجم بالای نمونههای شناساییشده (بیش از ۶۰۰ مورد در سه ماه) نشاندهنده سرعت بالای توسعه و گسترش این بدافزار است؛ بنابراین کاربران باید در دانلود و نصب فایلهای APK از منابع غیررسمی بهویژه کانالهای تلگرامی و سایتهای مشکوک نهایت احتیاط را داشته باشند.

تأثیر و اهمیت تهدید ClayRat

جاسوسافزار ClayRat نشاندهنده جهشی خطرناک در حملات سایبری علیه کاربران اندروید است. این بدافزار با مهندسی اجتماعی و صفحات فیشینگ پیشرفته، از اعتماد کاربران به اپلیکیشنهای محبوبی مانند واتساپ، تیکتاک و یوتیوب سوءاستفاده کرده و به سرعت در دستگاهها نفوذ میکند.

ClayRat تنها به سرقت اطلاعات محدود نمیشود؛ بلکه با ارسال خودکار پیامهای آلوده از طریق فهرست تماسها، گسترش یافته و هر دستگاه آلوده را به یک مرکز توزیع بدافزار تبدیل میکند.

0 دیدگاه