نکاتی برای شناسایی باج افزار از طریق Windows Event Logs

فهرست مطالب

مرکز پاسخ به حوادث کامپیوتری ژاپن (JPCERT/CC) به تازگی در نکاتی در خصوص شناسایی انواع باج افزارها از طریق بررسی Windows Event Log منتشر کرده است. این نکات میتوانند به شناسایی حملات در حال انجام و سریعتر آن کمک کنند. این تکنیکها در زمان پاسخ به حملات باج افزار با ارزش جلوه میکنند و با کمک به شناسایی بردار حمله در بین احتمالات بسیار به اثرات تهدیدات را کاهش میدهد.

نشانههای باج افزار در Event Logs

این مرکز در مقاله خود 4 نوع گزارش را پوشش داده است: Application، Security، System و Setup. این گزارشات شامل نشانههایی از باج افزارها هستند که میتواند نقاط ورودی استفاده شده توسط حمله و هویت دیجیتال آنها مشخص کند. در ادامه تعدادی نشانههای باج افزارها که در این گزارش به آنها اشاره شده است را بررسی میکنیم:

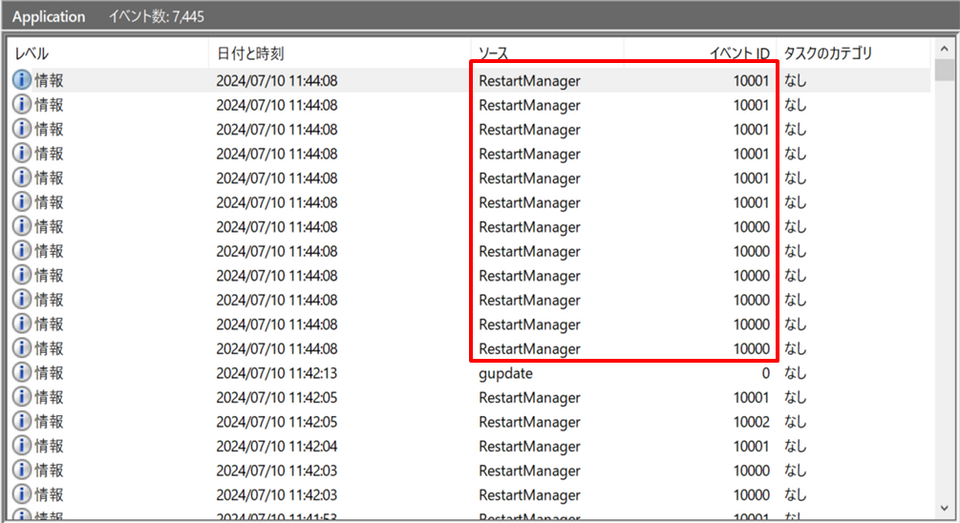

Conti: توسط تعدادی زیادی گزارش مربوط به Windows Restart Manager شناسایی میشود (event IDs: 10000,10001)

گزارشات مشابه توسط Akira، Lockbit3.0، HelloKitty، Abysslocker،Avaddon،Bablock و بدافزارهای دیگری که با کد منبع لو رفته Lockbit و Conti تولید شده اند، تولید میشود.

Phobos: هنگام پاک کردن بکآپهای سیتم ردپا از خودش به جا میگذارد. گزارشات مشابهی توسط باج افزار 8base و Elbie نیز تولید میشود. (Event IDs: 612,524,753)

Midas: تنظیمات شبکه را برای تکثیر خود تغیر میدهد و گزارشاتی از عملیات تولید میشود. (Event IDs: 7040)

BadRabbit: نصب ابزار رمزگذار آن باعث ایجاد لاگ میگردد. (Event IDs: 7045)

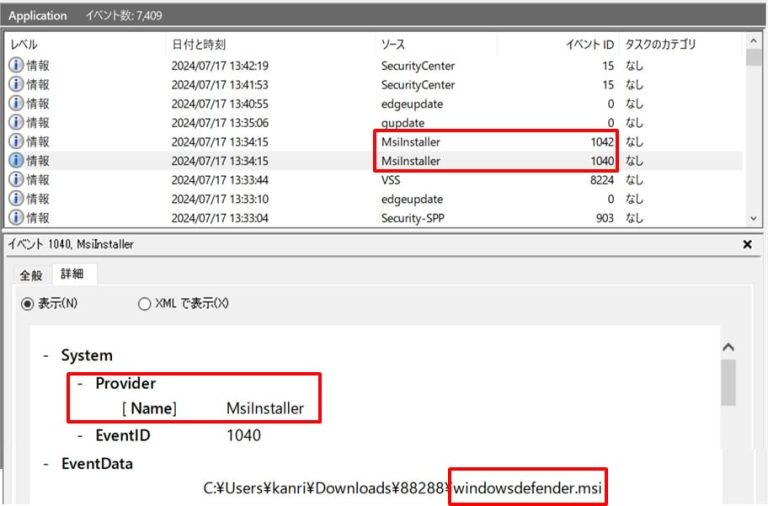

Bisamware: لاگهایی مربوط به Windows Installer بجا میگذارد. (Event IDs: 1040,1042)

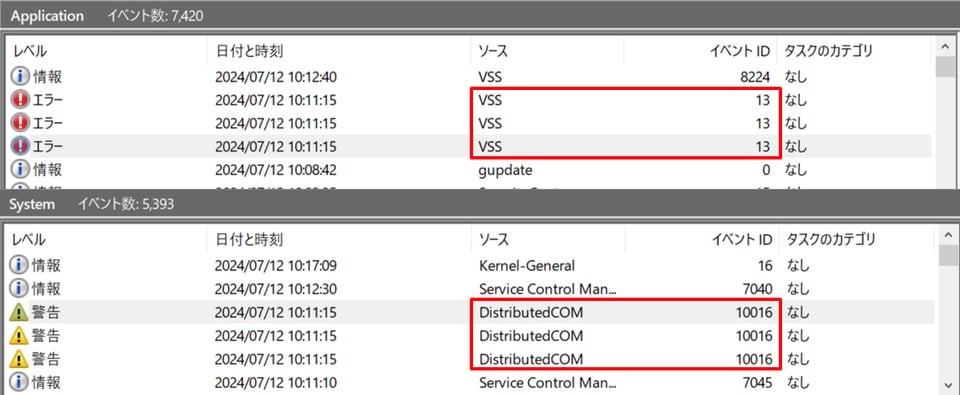

JPCERT/CC در ادامه عنوان میکند که نمونههای غیر معمولی از باج افزارهایی مانند : Shade، GandCarb، AKO، AvosLocker، BLACKBASTA و Vice Society ردپاهای مشابه یکدیگر به جا میگذارند. (Event IDs: 13,10016) هر دوی دسته از گزارشات مربوط به عدم وجود مجوزهای مناسب برای دسترسی به اپلیکیشنهای COM برای پاک کردن Shadow Copy ها میباشد. Volume Shadow Copies ها یکی از لایههای امنیتی در برابر باج افزارها میباشد و بدافزارها رمزکننده سعی در پاک کردن آنها دارند تا تمامی شانسهای کاربر برای بازگردانی اطلاعات را از بین ببرند.

نتیجه گیری

ذکر این نکته ضروری است که هیچ روشی نباید به عنوان روش صدرصدی برای شناسایی باج افزارها استفاده شود، اما مانیتورینگ تعدادی از گزارشات در Event log میتواند در تشخیص سریعتر در کنار سایر ابزارهای امنیتی کمک کننده باشد و پیش از گسترش آن در شبکه جلوی آن را گرفت.

این مرکز امنیتی خاطر نشان میکند که باج افزارهای قدیمیتر مانند WannaCry و Petya نشانهای در Window logs به جا نمیگذاشتند، اما شرایط از آن زمان تغییر کرده و مانیتورینگ لاگها اکنون روش مؤثری اطلاق میشود.

همچنین شرکت SANS در سال 2022 فایل راهنمایی جهت شناسایی انواع باج افزار از طریق Windows Event Logs نیز منتشر کرده است که برای تکمیل این مطالب و بهره برداری بیشتر و استفاده در سامانههای مانیتورینگ و SIEM حائز اهمیت میباشد.

0 دیدگاه