نشانههای آلودگی سیستم به بدافزار BlackLotus

فهرست مطالب

بوت کیت BlackLotus

بدافزار BlackLotus که به تازگی شناسایی شدهاست و از نوع بوت کیت می باشد، حتی با فعال بودن ویژگی امنیتی Secure Boot قادر به آلوده کردن سیستم قربانی است. بدافزار BlackLotus از سال 2022 در فرومهای هکری در دسترس میباشد و شامل ویژگیهایی همچون: غیرقابل شناسایی توسط آنتی ویروس، مقاومت در برابر پاکسازی و توانایی غیرفعال کردن ویژگیهای امنیتی سیستم عاملها را دارد. تواناییهای این بدافزار توسط محققان امنیت سایبری شرکت ESET ثابت شده است.

کمپانی مایکروسافت با بررسی کامل این بدافزار نشانههای شناسایی آن را به صورت عمومی منتشر نمودهاست. این بدافزار که از آسیب پذیری CVE-2022-21894 بهره برداری میکند، به سختی قابل تشخیص میباشد. همچنین روشهای جلوگیری و پاکسازی آن نیز ارائه گردیدهاست.

فرآیند اجرای بدافزار BlackLotus

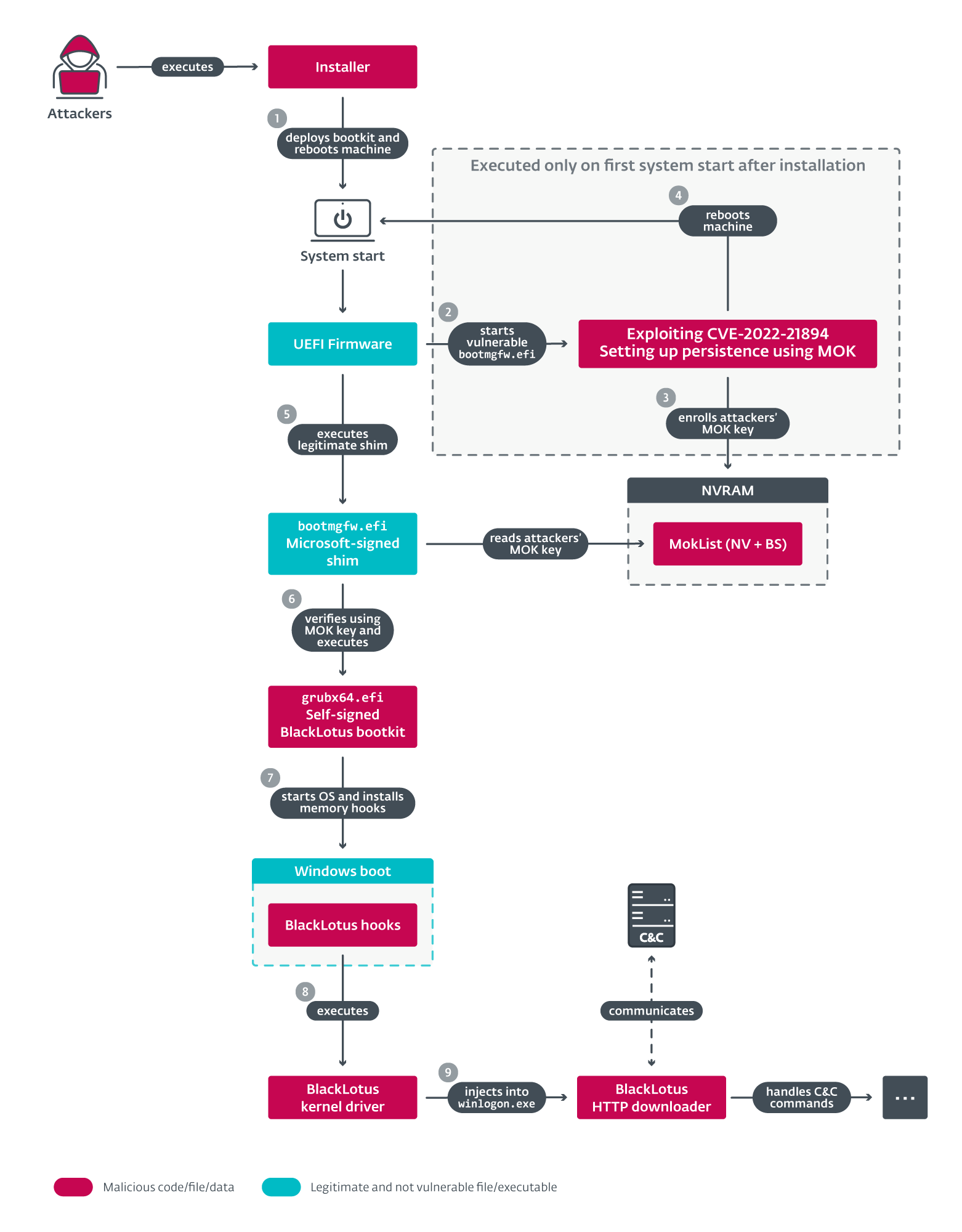

شروع عملیات با اجرای یک نرم افزار نصب کننده بدافزار آغاز میشود، که وظیفه جایگذاری فایلهای بوت کیت در پارتیشن EFI ، غیرفعال کردن HVCI ، بیت لاکر و ریستارت کردن سیستم را به عهده دارد. پس از ریبوت، اکسپلویت CVE-2022-21894 انجام شده و کلید صاحب ماشین (MOK) بدافزار جایگزین کلید موجود میشود و این سبب پایداری بدافزار در حالت فعال بودن Secure Boot میگردد. در واقع با جایگذاری این کلید بدافزار خود را به عنوان نرم افزار مجاز و مورد اعتماد سیستم جا میزند و به راحتی به فعالیت خود از آغاز تا پایان کار سیستم ادامه میدهد.

در تمامی بوتهای بعدی، بوت کیت اجرا شده و درایور کرنل و پیلود که در واقع یه دانلود کننده است را به درون کرنل سیستم عامل و فضای کاربری تزریق میکند. این دو ابزار در کنار امکان دانلود و اجرای، اجزای دیگر درایور ارتباط با سرور کنترلی را فراهم میکند و همچنین از حذف شدن بوت کیت جلوگیری به عمل میآورد.

ویژگیهای کلیدی BlackLotus

- توانایی آلوده کردن ویندوز 11 با آخرین وصلههای امنیتی و فعال بودن ویژگی Secure Boot را دارد.

- استفاده از آسیب پذیری (CVE-2022-21894) که یکسال پیش گزارش گردیده است.

- وصله امنیتی آسیب پذیری مذکور در January 2022 توسط مایکروسافت ارائه شده است. ولی به دلیل آپدیت نشدن لیست فایلهای باینری مورد اعتماد UEFI توسط کمپانیهای تولید کننده مادربرد کماکان امکان بهرهبرداری از این آسیب پذیری وجود دارد.

- توانایی غیر فعال نمودن مکانیزمهای امنیتی ویندوز اعم از BitLocker، HVCI و آنتی ویروس Windows Defender

- هدف اصلی بدافزار مستقر کردن یک درایور در کرنل ویندوز میباشد که ضمن محافظت از حذف شدن این بدافزار، به عنوان یک دانلود کننده و اجرای کننده دستورات عمل میکند.

- نصب کننده این بدافزار در صورتی که منطقه زمانی سیستم قربانی به رومانیا، روسیه، اوکراین، بلاروس، ارمنستان و قزاقستان تنظیم شده باشد، اقدام به نصب BlackLotus نخواهد کرد.

یافتن نشانههای آلودگی

شناسایی بدافزارهای UEFI میتواند بسیار مشکل باشد، از آنجایی که این بدافزارها قبل از اجرای سیستم عامل بارگذاری میشوند؛ میتوانند کدهای لازم برای غیرفعال کردن مکانیزمهای امنیتی را به درون فرآیند بوت سیستم عامل تزریق کنند. با آنالیز کردن سیستمهای آلوده شده به بدافزار BlackLotus، تیم واکنش به حملات سایبری مایکروسافت موفق به کشف چندین نشانه از نصب بودن آن بروی سیستم شدند که شناسایی آن را ممکن میکند. با بررسی موارد زیر میتوانید از آلوده شدن سیستم به بوت کیت BlackLotus مطمئن شوید:

- فایلهای بوتلودری که جدیدا ایجاد شدهاند ودر برابر حذف شدن محافظت میشوند.

- وجود پوشه/system32/ در فایل سیستم ESP:/ که برای نصب نیلوفر سیاه استفاده میشود.

- تغییر مقادیر کلید رجیستری HVCI

- گزارشات شبکه

- گزارشات فرآیند بوت

فایلهای مشکوک در پارتیشن بوت

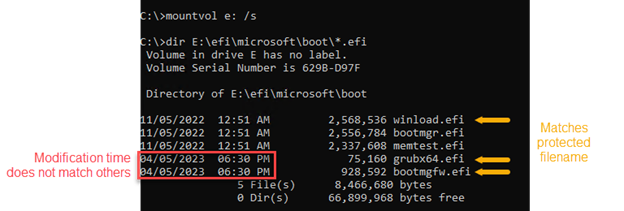

این بدافزار برای آلوده ساختن UEFI نیاز به ایجاد فایلهای مخرب بوتلودر در پارتیشن سیستمی EFI را دارد، با انجام این کار بدافزار غیرقابل حذف شدن میگردد. فایلهایی که تاریخ تغییرات آن به تازگی میباشد و همچنین قفل شدهاند و به خصوص اگر نام فایلها با نامگذاری کشف شده BlackLotus یکسان باشد؛ میتواند نشانهای قوی از آلودگی سیستم باشد. برای مشاهده محتویات EFI از ابزاری به نام mountvol استفاده میکنیم شکل کلی دستور به شکل زیر میباشد :

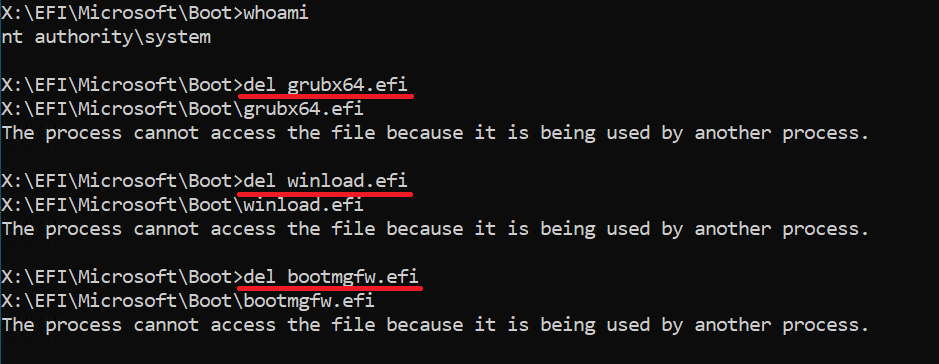

همان طور که در تصویر قابل مشاهده میباشد، فایلهایی که با فلش زرد نشان داده شدهاند توسط BlackLotus دستکاری شدهاند. به صورت پیش فرض و در سیستم غیر آلوده سه فایل bootmgr.efi ، memtest.efi و bootmgfw.efi در این مسیر وجود خواهد داشت. دو فایل با نام های winload.efi و grubox64.efi توسط بدافزار ساخته میشود و فایل bootmgfw.efi با نسخه مخرب و آلوده شده جایگزین میشود که بر اساس تفاوت تاریخ تغییرات فایل نسبت به فایلهای دیگر در این مسیر قابل تشخیص میباشد. اگر سعی کنید این فایلها را پاک کنید با خطاهایی به شکل زیر روبرو خواهید شد.

یکی دیگر از نشانههای آلودگی وجود پوشهی system32 در ESP میباشد. مایکروسافت میگوید که بدافزار پس از نصب شدن بروی سیستم این پوشه را پاک میکند ولی تحلیلگران فارنزیک از باقی ماندن این پوشه پس از استقرار بدافزار خبر میدهند.

رجیستری و سایر گزارشات

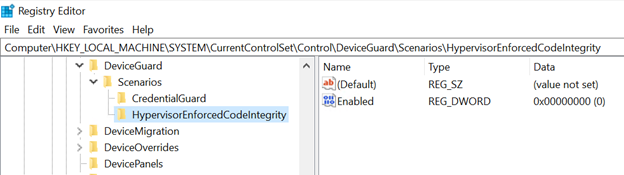

نیلوفر سیاه میتواند با غیرفعال کردن HVCI امکان لود کردن کدهای غیرمجاز توسط هسته سیستم عامل را ممکن کند. برای اینکار مقداری که این ویژگی را کنترل میکند در رجیستری ویندوز تغییر دادهمیشود و از مقدار 1 به صفر یعنی غیر فعال تغییر مییابد. مسیر این کلید رجیستری مطابق تصویر زیر میباشد:

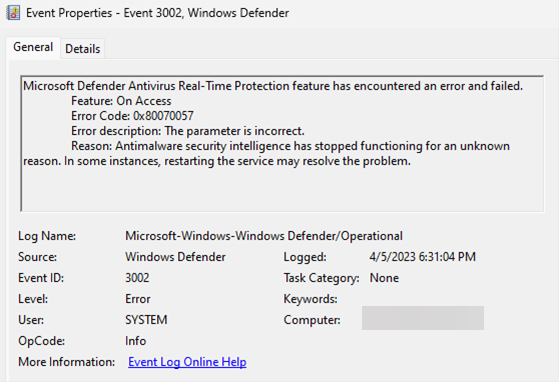

از آنجایی که BlackLotus به عنوان یک دانلود کننده بدافزار عمل میکند برای برقراری ارتباط با سرور c2 و دانلود پیلود ها نیاز است که آنتی ویروس مایکروسافت نیز غیرفعال گردد. این عملیات گزارشی از خود در قسمت Windows Event Logs به جای میگذارد که از قسمت Microsoft-Windows-Windows Defender/Operational Log قابل مشاهده است و شامل اطلاعاتی مطابق تصویر زیر می باشد:

ااین عملیات باعث عدم عملکرد صحیح آنتی ویروس مایکروسافت خواهد شد اما به نظر میرسد که این ویژگی به خوبی پیدا سازی نشدهاست و با ریستارت کردن پروسس MsMpEng.exe که پردازه اصلی Windows Defender میباشد امکان فعال نمودن آنتی ویروس وجود دارد.

مکانیزم HTTP Download این بدافزار، با ارسال آدرس فیزیکی MAC address رایانه قربانی به سرور کنترلی آماده دریافت دستورات ارسالی از پنل کنترلی که هکر در حال کنترل آن است میماند. قسمت دریافت کننده دستورات در اجرای آنها نقشی ندارد و دستورات دریافت شده را به درایور آلوده نصب شده در هسته ویندزو ارسال میکند. این بدافزار به جز قابلیت دانلود پیلود و سایر فایلهای مخرب، دو دستور مهم نیز دارد:

- دستور نصب کننده درایور

- دستور حذف بدافزار

به نظر میرسد نقطه ضعف بدافزار BlackLotus همین جا باشد، با اینکه بدافزار از حذف شدن اجزای خود محافظت میکند اما به دلیل وجود دستور حذف خود، امکان فریب دادن آن برای حذف کردن خود وجود دارد. در لحظه نگاریش این مطلب، هنوز ابزاری برای اینکار معرفی نشده است.

روشهای جلوگیری و پاکسازی

- مانند همیشه آپدیت نگاه داشتن سیستمهای رایانهای و نصب جدید ترین وصلههای امنیتی بسیار کارساز است و سد راه آلوده شدن سیستم به این بدافزار خواهد شد.

- قدم اصلی برای امن نگه داشتن سیستم در برابر بدافزار BlackLotus، جلوگیری استفاده از فایلهای اجرایی آسیب پذیر UEFI برای دور زدن Secure Boot و تزریق کلید به درون آن میباشد. این کار با آپدیت کردن dbx پایگاه دادهای که وظیفه نگهداری مقادیر هش فایلهای اجرایی مخرب میباشد. این بهروز رسانی توسط شرکت سازنده تهیه شده و در آپدیتهای ویندوز دریافت میگردد.

- اگر در حال حاضر بدافزار بروی سیستم مستقر شدهاست بهترین راه نصب مجدد ویندوز و پاک کردن کلیدهای MOK با استفاده از mokutil میباشد. همچنین این عملیات به صورت دستی و از طریق منو UEFI مادربرد قابل انجام میباشد.

- ابزاری برای پایش گزارشات و لاگهای بوت سیستم نیز توسعه یافته است که در شناسایی بدافزار BlackLotus بسیار کاربردی میباشد.

0 دیدگاه