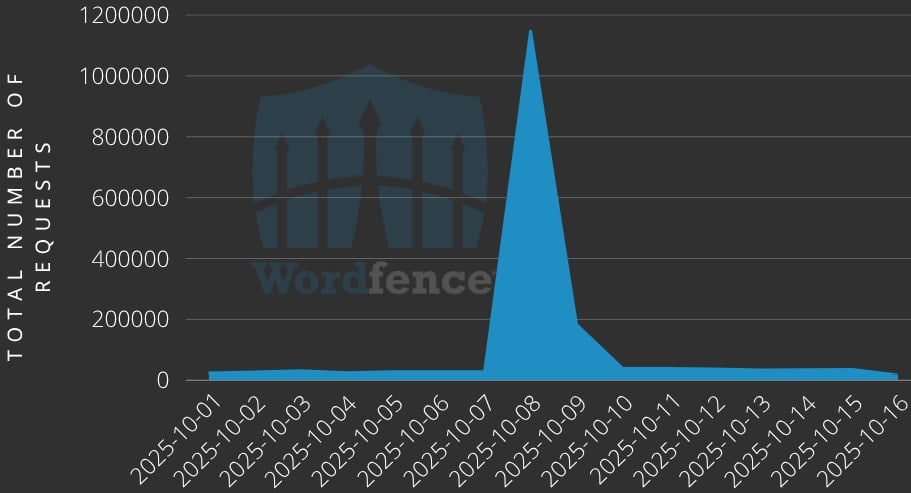

موج گستردهای از سوءاستفادهها در حال هدفگیری سایتهای وردپرس است. سه آسیبپذیری بحرانی در پلاگینهای وردپرس از ۸ اکتبر مورد سوءاستفاده مهاجمان قرار گرفتهاند.این پلاگین ها که حاوی باگهای قدیمی و با شدت بحرانی هستند و میتوان از آنها برای اجرای کد از راه دور (RCE) استفاده کرد. شرکت امنیتی وردپرس Wordfence میگوید فقط در دو روز ۸.۷ میلیون تلاش حمله علیه مشتریانش را مسدود کرده است (۸ و ۹ اکتبر).

نقص پلاگین ها

این کمپین از سه نقص بحرانی استفاده میکند که با شناسههای CVE-2024-9234، CVE-2024-9707 و CVE-2024-11972 و شدت بحرانی (CVSS 9.8) ثبت شدهاند.

- CVE-2024-9234 یک نقص در نقطهی پایان REST پلاگین GutenKit است. این پلاگین بهعنوان ابزار ساخت صفحه (Page Builder) برای ویرایشگر پیشفرض Gutenberg در وردپرس عمل میکند و حدود ۴۰٬۰۰۰ سایت از آن استفاده میکنند. نقص مذکور بدون نیاز به احراز هویت، امکان نصب پلاگینهای دلخواه را فراهم میکند.

- CVE-2024-9707 و CVE-2024-11972 نقصهای «عدم بررسی مجوز» در endpoint بهنام themehunk-import در پلاگین Hunk Companion هستند. این پلاگین به توسعهدهندگان کمک میکند هنگام ساخت سایت قابلیتها و تنظیمات سفارشی اضافه کنند و حدود ۸٬۰۰۰ سایت از آن استفاده میکنند. این نقصها نیز امکان نصب پلاگین دلخواه را فراهم میکنند.

نسخههای آسیبپذیر

- CVE-2024-9234 پلاگین GutenKit نسخه ۲.۱.۰ و پایینتر را تحتتأثیر قرار میدهد.

- CVE-2024-9707 پلاگین Hunk Companion نسخه ۱.۸.۴ و قدیمیتر را تحتتأثیر قرار میدهد.

- CVE-2024-11972 پلاگین Hunk Companion نسخه ۱.۸.۵ و قبلی را تحتتأثیر قرار میدهد.

عملکرد حمله با نقص پلاگین

با وجود اینکه تقریبا یک سال پیش این باگ ها توسط سازنده رفع شدند و اصلاحات این سه آسیبپذیری منتشر شد اما بسیاری از وبسایتها هنوز از نسخههای آسیبپذیر استفاده میکنند. و همین، راه را برای مهاجمان باز نگهداشته است.

Wordfence با بررسی دادههای حمله متوجه شده که مهاجمان افزونه مخربی را در GitHub میزبانی میکنند.یک فایل ZIP با نام ‘up’. این آرشیو شامل اسکریپتهای مبهمشده ای است که قابلیت های زیر را فراهم میکند:

- آپلود، دانلود، حذف فایل

- تغییر سطوح دسترسی

- و یک اسکریپت رمزدار که خود را بهعنوان بخشی از افزونه All in One SEO جا میزند و مهاجم را بهصورت خودکار بهعنوان مدیر سایت وارد میکند.

مهاجمان از این ابزارها برای حفظ دسترسی پایدار (persistence)، سرقت یا قرار دادن فایلها، اجرای دستورها یا شنود دادههای خصوصی پردازششده توسط سایت استفاده میکنند.

اگر مهاجم نتواند مستقیماً به یک بکدور کامل ادمین از طریق بسته نصبشده دست یابد، اغلب یک پلاگین آسیبپذیر بهنام wp-query-console نصب میکنند که میتواند برای RCE بدون احراز هویت مورد سوءاستفاده قرار گیرد.

Wordfence چند آدرس IP را فهرست کرده که حجم بالایی از این درخواستهای مخرب را ارسال میکنند این آدرسها میتوانند برای ساخت تدابیر دفاعی مفید باشند.

شاخصهای نفوذ و اقدامات پیشگیرانه

بهعنوان شاخصهای نفوذ (IOC)، محققان توصیه میکنند مدیران سایتها در لاگهای دسترسی به دنبال درخواستهای زیر باشند:

/wp-json/gutenkit/v1/install-active-plugin/wp-json/hc/v1/themehunk-importهمچنین باید پوشهها و مسیرهای زیر را برای هر ورودی مشکوک بررسی کنند:

/up/background-image-cropper/ultra-seo-processor-wp/oke/wp-query-consoleدر نهایت، مدیران سایتها باید همه پلاگینها را به آخرین نسخه منتشرشده توسط سازنده بهروزرسانی کنند تا از این نوع حملات جلوگیری شود.

0 دیدگاه