ماینر GhostEngine؛ روشهای شناسایی و جلوگیری

فهرست مطالب

بدافزار ماینر GhostEngine

یک گروه هکری که در زمینه استخراج غیرقانونی ارز دیجیتال فعالیت میکند با کد نام REF4578 شناخته شده است که از یک پیلود به نام GhostEngine استفاده میکند. این پیلود با بارگزاری یک درایور آسیب پذیر (vulnerable drivers) راهکارهای امنیتی را غیرفعال و یک ماینر XMRig نصب میکند.لابراتور امنیتی Elastic و Antiy یک حمله غیر معمول و پیچیده کریپتو-ماینینگ کشف کردهاند و اطلاعات بسیار مفصل و مهمی در خصوص نحوه آلوده سازی و شناسایی آن و روشهای جلوگیری آن گزارشاتی ارائه کرده اند.

GhostEngine

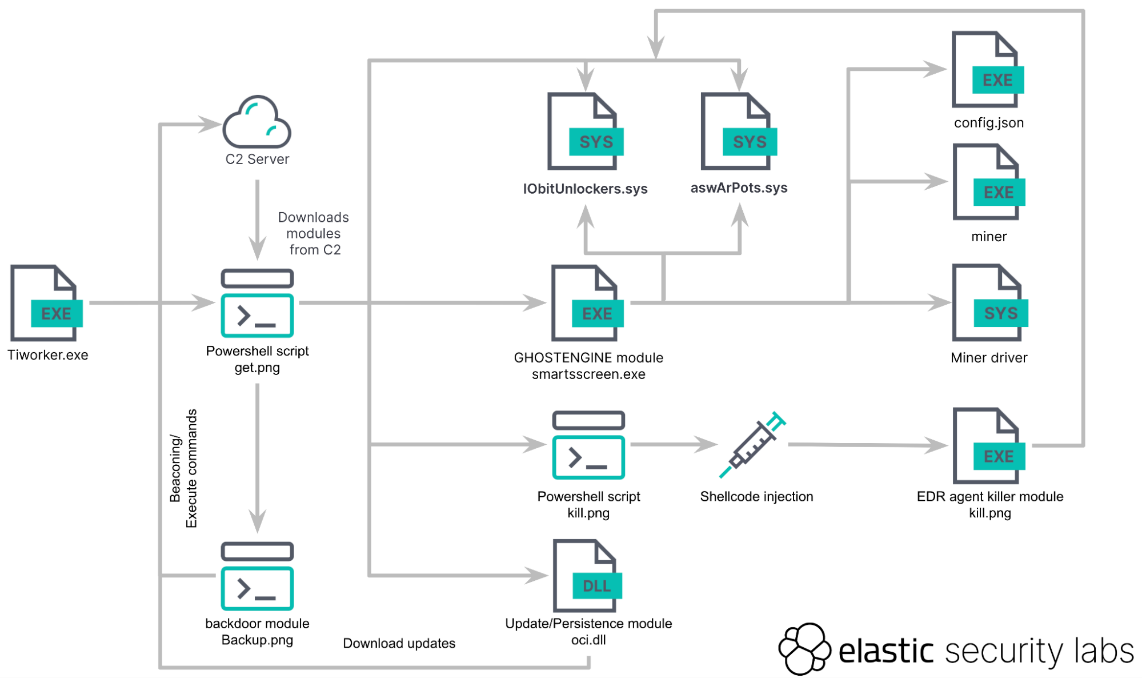

این حمله با اجرای یک فایل به نام Tiworker.exe شروع میشود که مشابه یک فایل مجاز در ویندوز است. اجرای این فایل اولین مرحله از بارگزاری GhostEngine است که با اجرای یک اسکریپت پاورشل ماژولهای مختلفی برای آلوده کردن سیستم دانلود میکند. پس از اجرای Tiworker.exe ، یک فایل پاورشل به نام get.png از سرور C2 هکر بروی سیستم قربانی دانلود میشود.

این اسکریپت فضای خالی سیستم را چک میکند تا حداقل 10 مگابایت فضای آزاد برای دانلود فایلها وجود داشته باشد. این فایلها در مسیر C:\Windows\Fonts ذخیره میشوند. سپس تسکهای زمانبندی شده به نامهای OneDriveCloudSync ، DefaultBrowserUpdate و OnDriveCloudBackup برای پایداری حضور خود در سیستم ایجاد میکند. پس از آن اسکریپت پاورشل شروع به دانلود یک فایل اجرایی به نام smartscreen.exe میکند که پیلود اصلی GhostEngine است.

این بدافزار وظیفه متوقف و حذف کردن نرم افزارهای EDR را دارد و پس از آن XMRig را دانلود و اجرا میکند. برای متوقف کردن نرم افزار EDR، دو درایور کرنل آسیب پذیر را لود میکند: aswArPots.sys (Avast driver) که برای متوقت کردن EDR استفاده میشود، IObitUnlockers.sys (Iobit driver) برای پاک کردن فایل اجرایی EDR.

برای پایداری بیشتر، یک DLL به نام oci.dll توسط سرویس ویندوزی به نام msdtc بارگزاری میشود. پس از اجرا، ایم DLL یک نسخه جدید از get.png را برای نصب جدیدترین نسخه GhostEngine دانلود میکند. هر باری که سرویس msdtc اجرا میشود، فایل oci.dll نیز اجرا شده که با اسکرپیت get.png را در پاورشل اجرا میکند.

| path | Type | Descriptio |

| C:\Windows\System32\drivers\aswArPots.sys | Kernel driver | Vulnerable driver from Avast |

| C:\Windows\System32\drivers\IObitUnlockers.sys | Kernel driver | Vulnerable driver from IObit |

| C:\Windows\Fonts\curl.exe | PE executable | Used to download files via cURL |

| C:\Windows\Fonts\smartsscreen.exe | PE executable | Core payload (GHOSTENGINE), its main purpose is to deactivate security instrumentation, complete initial infection, and execute the miner. |

| C:\Windows\System32\oci.dll | Service DLL | Persistence/updates module |

| backup.png | Powershell script | Backdoor module |

| kill.png | Powershell script | A PowerShell script that injects and executes a PE file responsible for killing security sensors |

نحوه غیرفعالسازی EDR

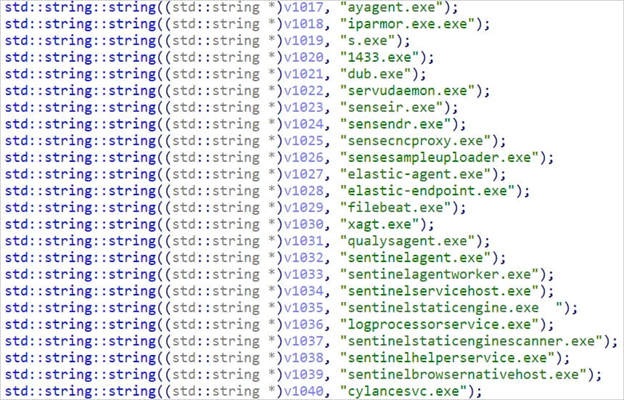

یکی از ماژولهای مهم این بدافزار فایل اجرایی به نام smartscreen.exe است که وظیفه غیرفعال کردن راهکارهای EDR نصب شده بروی سیستم را دارد. پس از غیرفعال شدن EDR است که ماینر دانلود و اجرا میشود. این بدافزار تمامی پردازههای در حال اجرا را اسکن کرده و با لیستی از پروسسهای شناخته شده EDR مقایسه میکند. درصورتی که نمونهای پیدا شود، با بارگزاری ماژول آنتی-روت کیت avast یعنی aswArPots.sys پردازه EDR را متوقف میکند.

در مرحله بعدی از یک درایور آسیب پذیر دیگر به نام iobitunlockers.sys برای پاک کردن فایل باینتری نرم افزارهای امنیتی استفاده میشود. در بررسی کدهای این قسمت متخصص متوجه شدهاند که، توسعه دهندگان این بدافزار به طور دائم برنامههای در حال اجرای سیستم را اسکن میکنند و درصورتی که نرم افزار امنیتی شناسایی شود مجددا آن را غیرفال خواهند کرد. این کار به افزایش پایدار و عدم شناسایی بدافزار کمک میکند.

درایور آسیب پذیر چیست؟

درایورهای آسیب پذیر در واقع درایورهای قدیمی هستند که دارای حفرههای امنیتی بوده و هکر با استفاده از آنها میتواند سیستم را آلوده کند. بدافزار GhostEngine نیز از دو vulnerable driver برای آلوده کردن سیستم و غیرفعال کردن سیستم امنیتی آن استفاده میکند. نام تکنیکی که توسط این بدافزار استفاده میشود BYOVD یا Bring Your Own Vulnerable Drivers است. نرم افزار امنیتی مورد استفاده سازمان بایستی توانایی شناسایی چنین درایورهایی را داشته باشد. همانگونه که در این نمونه مشاهده کردیم درایور استفاده شده توسط این گروه هکری از درایورهای آنتی ویروس Avast میباشد که دارای آسیب پذیری است و به هکر اجازه متوقف کردن ابزارهای امنیتی را میدهد.

شناسایی و جلوگیری

هدف اولیه بدافزار GhostEngine ناتوان کردن راهکارهای امنیت نقاط پایانی وغیرفعال کردن گزارشات وقایع ویندوز است. به همین دلیل شناسایی این بدافزار سخت است و باید به مواردی زیر توجه ویژهای برای شناسایی آن شود:

- اجرای مشکوک پاورشل

- اجرای پروسس از فولدرهای غیرمعمول

- افزایش سطح دسترسی

- بارگزاری درایورهای آسیب پذیر به کرنل ویندوز

به محض بارگزاری شدن درایورهای آسیب پذیر شانس شناسایی GhostEngine به میزان قابل توجهی کاهش پیدا میکند و سازمان برای پیدا کردن سیستم آلوده باید نقاط پایانی که ارتباط خود با سرور مدیریتی راهکارهای امنیتی را از دست دادهاند را بررسی کنند. با توجه به اینکه این بدافزار از نوع ماینر است میتوانید با بررسی لاگهای سرور DNS خود برای شناسایی استخرهای استخراج ارز دیجیتال نیز وجود این بدافزار در شبکه خود مطلع شوید. لیست استخرهای استخراج رمزارز مونرو

شناسایی با ابزار YARA

| download.yrnvtklot[.]com | domain | C2 server |

| 111.90.158[.]40 | ipv4-addr | C2 server |

| ftp.yrnvtklot[.]com | domain | C2 server |

| 93.95.225[.]137 | ipv4-addr | C2 server |

| online.yrnvtklot[.]com | domain | C2 server |

0 دیدگاه