فریمورک MITRE ATT&CK چیست؟

فهرست مطالب

MITRE ATT&CK

فریمورک MITRE ATT&CK یک پایگاه دانش است که تاکتیکها و تکنیکهایی که توسط هکر در طول حیات حملات سایبری انجام میشود را ارائه میدهد. هدف این فریمورک فراتر از یک مجموعه داده است و ابزاری است که برای افزایش امنیت سایبری سازمان استفاده میشود. این فریمورک یک مدل است که رفتار یک دشمن سایبری از مراحل اولیه تا مراحل پیشرفته حمله سایبری را در چندین گام به نمایش میگذارد، در هر مرحله تاکتیکها و تکنیکهای مورد استفاده توسط مهاجمان به صورت دسته بندی شده و روشهای مقابله با آن را نیز ارائه میدهد. به طور کلی MITRE ATT&CK حمله سایبری را از دیدگاه مهاجم به تصویر میکشد، بنابراین تیم عملیات امنیت خواهد توانست انگیزههای مهاجم برای هر عملیات را متوجه شود و بتواند راهکارهای دفاعی مناسبی در برابر هریک از آنها اتخاذ کند.

تاریخچه MITRE ATT&CK

MITRE یک سازمان غیرانتفاعی است که برای ارائه اطلاعات و آموزشهای تخصصی به تیمهای امنیت سایبری پایه گذاری شده است. این سازمان در سال 2013 فریمورکی را برای تحقیقات خود ایجاد میکند که نام آن نشان دهنده دادههایی است که جمع آوری شده است. بنابرین نام این فریمورک ATT&CK مخفف Adversarial Tactics, Techniques and Common Knowledge ( به فارسی: تاکتیکها و تکینکهای دشمن و دانش عمومی) میباشد. این فریمورک در سال 2015 به صورت رایگان و آزاد منتشر شد و تا به امروز به تیمهای امنیتی در امن کردن سازمان در برابر تهدیدات شناخته شده و ناشناس کمک کرده است. امروزه MITRE ATT&CK علاوه بر سیستمهای ویندوزی، اطلاعات کاملی در خصوص لینوکس، موبایل، مک اواس و ICS نیز ارائه میدهد.

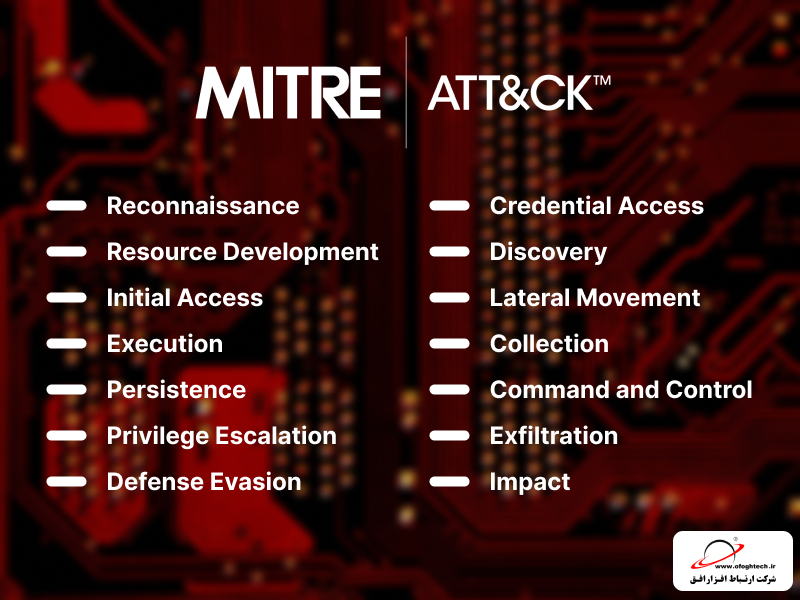

مراحل 14گانه حملات سایبری

این سازمان حملات سایبری را در 14 مرحله از دید مهاجمان به تصویر کشیده است. در هریک از این مراحل تکنیکهای استفاده شده توسط مهاجم دسته بندی شده تا تیمهای سایبری درک بهتری از مهاجمان داشته و لایههای دفاعی خود را ارزیابی کنند و امنیت خود را در نقاطی که اهمیت بیشتری دارد تقویت کنند.

- Reconnaissance (شناسایی): جمع آوری اطلاعات در خصوص سامزان هدف برای برنامه ریزیهای آتی توسط مهاجم.

- Resource Development (توسعه منابع): شامل تهیه منابع مورد نیاز برای انجام حملات در آینده است. در مرحله مهاجم نسبت به خرید یا سرقت تجهیزات یا منابعی که برای حمله نیاز دارد اقدام میکند.

- Initial access (دسترسی اولیه): تکنیکهایی که مهاجم برای گرفتن دسترسی و ورود به شبکه سازمان استفاده میکند. برای مثال انجام حمله فیشینگ

- Execution (اجرا): مهاجم نسبت به اجرا کدهای مخرب بروی سیستم سازمان اقدام میکند.

- Persistence (پایداری): تاکتیکهایی که مهاجم جای پای خود را در شبکه سازمان محکم میکند.

- Privilege escalation (افزایش دسترسی): مهاجم در تلاش است تا دسترسیهای بیشتر در شبکه به دست آورد.

- Defense evasion (گریز از لایههای دفاعی): تکنیکهایی که به مهاجم اجازه میدهد از دید راهکارهای دفاعی ناپدید شوند.

- Credential access (دسترسی به اطلاعات): به دست آوردن اطلاعات حساسی همچون پسورد حسابهای کاربری

- Discovery (شناسایی): مهاجم در تلاش است تا یک درک کلی از اینکه سیستمها و شبکه شما چگونه کار میکند به دست بیاورد.

- Lateral movement (حرکت افقی): هکر با وارد شدن و تحت کنترل گرفتن سیستمها در شبکه سازمان حرکت کرده و پراکنده میشود.

- Collection (جمع آوری): جمع آوری اطلاعات از منابع داخلی سازمان

- Command and Control (دستور و کنترل): هکر با برقراری ارتباط با سیستم هک شده آن را تحت کنترل درمیآورد.

- Exfiltration (استخراج): مهاجم دادهها را از سازمان به سرقت میبرد.

- Impact (تاثیرات): تمرکز مهاجم در این مرحله بر در دسترس پذیری یا سازگاری داده است تا ماموریتهای سازمان را با اختلال مواجه کند

مقایسه MITRE ATT&CK و Cyber Kill Chain

یکی دیگر از فریمورکهای محبوب در شناسایی و کشف و تهدیدات فریمورک Cyber Kill Chain است. این فریمورک وقایعی را تشریح میکند که مشابه یک حمله نظامی میباشد و ساختار یک حمله را نشان میدهد.

- Reconnaissance (شناسایی)

- Weaponization (مسلح شدن)

- Delivery (تحویل فایلهای مخرب به قربانی)

- Exploitation (سوء استفاده از آسیب پذیری)

- Installation (نصب)

- Command & Control (C2) (دستور و کنترل)

- Actions on Objectives (عملیات بروی هدف)

از این فریمورک چه استفادههایی میشود؟

- هدایت و کاهش فاصله بین آنالیز امنیتی و بهبود امنیت سایبری

- بهبود هوش تهدیدات سایبری

- تسریع بررسی هشدارها

- ایجاد سناریوهای واقع گرایانه برای تیم قرمز

- ارزیابی بلوغ تیم SOC

- زبان مشترکی بین تیمهای مختلف داشته باشید

0 دیدگاه