محققان امنیتی گزارش دادهاند که بد افزاری به نام GlassWorm توسعهدهندگان فعال در بازارهای افزونهی OpenVSX و Microsoft Visual Studio را هدف گرفته است. این بدافزار، که اخیراً فعال شده،کد مخرب خود را با استفاده از کاراکترهای نامرئی (invisible characters) پنهان میکند و میتواند با استفاده از اطلاعات حسابهای سرقتشده، بهصورت خودکار گسترش یابد و افزونههای بیشتری را که قربانی به آنها دسترسی دارد، آلوده کند. تاکنون حدود ۳۵٬۸۰۰ بار نصب شده است.

عملکرد GlassWorm روی سیستمهای قربانی

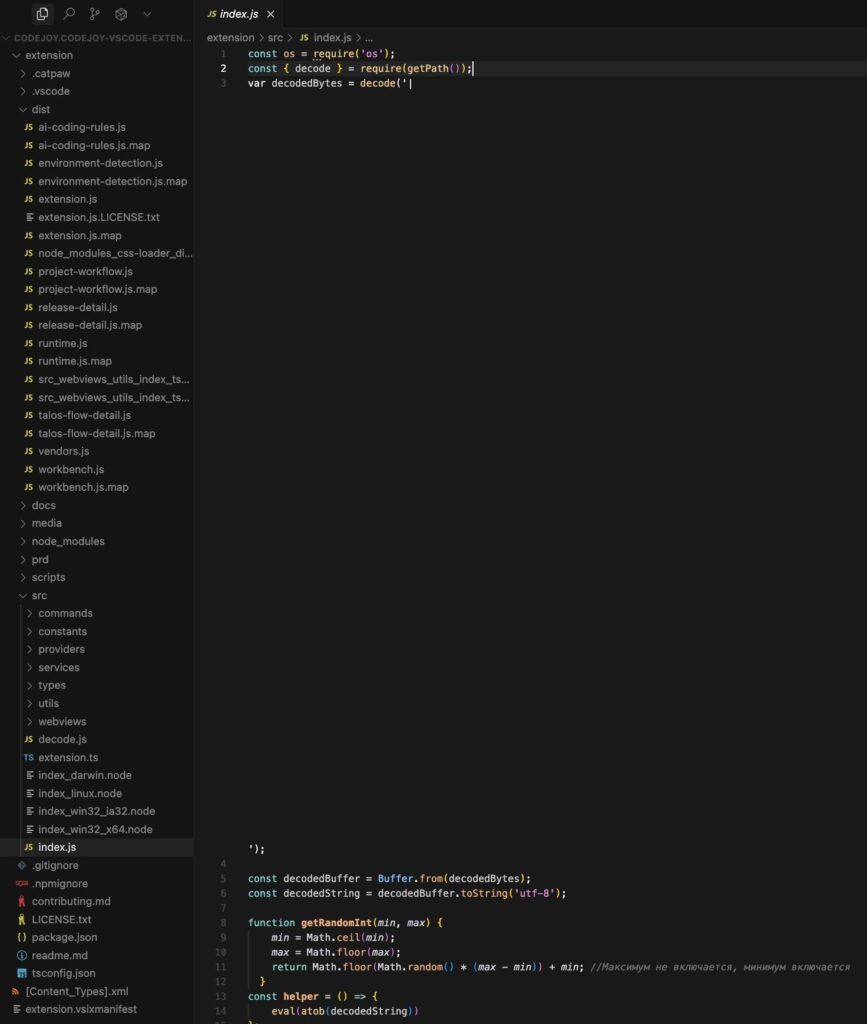

پژوهشگران شرکت امنیتی Koi Security (ارائهدهندهی راهکارهای امنیت نقطه پایانی) اعلام کردهاند که این بدافزار از کاراکترهای یونیکد نامرئی استفاده می کند که کد مخرب را از دید ویرایشگرهای کد پنهان میکنند.

ساختار کنترلی و جزئیات فنی حمله

عاملان GlassWorm برای فرماندهی و کنترل (Command and Control :C2) از بلاکچین Solana استفاده میکنند؛ روشی که حذف یا متوقفسازی آن را بسیار دشوار میکند. Google Calendar نیز به عنوان گزینهی پشتیبان برای این ارتباط بهکار گرفته شده است. همچنین از یک تروجان دسترسی از راه دور کامل (RAT) که هر توسعهدهندهی آلوده را به یک گره پراکسی مجرمانه تبدیل میکند. GlassWorm پروکسی SOCKS روی دستگاه قربانی مستقر میکند تا ترافیک را از طریق سرور واسط عبور دهد در این حالت برنامهها بهجای اتصال مستقیم به مقصد، از طریق سرور SOCKS متصل میشوند و برای دسترسی کامل از راه دور، سرورهای VNC مخفی(HVNC) نصب میکند.

همزمان با راهاندازی این اجزا، GlassWorm اقدام به جمعآوری و سرقت توکنها و اعتبارنامههای npm، GitHub و Git میکند تا از آنها برای انتشار خودکار نسخههای آلوده در پکیجها و افزونهها استفاده کند.

بار نهایی (Payload)

پژوهشگران میگویند بار نهایی با نام ZOMBI شناخته میشود که یک کد جاوااسکریپت به شدت مبهمسازی شده است و سیستمهای آلوده را بهگرههایی در شبکهی زیرساخت مجرمانه تبدیل میکند. عاملان حمله از یک کیفپول رمزسختکدشده (hardcoded wallet) در شبکهی Solana استفاده میکند؛ تراکنشهای این کیفپول شامل پیوندهایی کدگذاریشده بهصورت base64 هستند که بهعنوان نشانگر و منبع بارهای مرحلهی بعدی (payloads) عمل میکنند. برای افزایش مقاومت در برابر حذف، این گروه از مکانیزمهای توزیع غیرمتمرکز مانند BitTorrent DHT و چندکاناله بودن C2 (سولانا، Google Calendar و اتصالات مستقیم به IPهای شناختهشده) استفاده میکنند.

افزونههای آلودهشده

پژوهشگران حداقل ۱۱ افزونه آلوده در OpenVSX و یک مورد در بازار Visual Studio (VS Code Marketplace) را شناسایی کردهاند:

- codejoy.codejoy-vscode-extension@1.8.3 و 1.8.4

- l-igh-t.vscode-theme-seti-folder@1.2.3

- kleinesfilmroellchen.serenity-dsl-syntaxhighlight@0.3.2

- JScearcy.rust-doc-viewer@4.2.1

- SIRILMP.dark-theme-sm@3.11.4

- CodeInKlingon.git-worktree-menu@1.0.9 و 1.0.91

- ginfuru.better-nunjucks@0.3.2

- ellacrity.recoil@0.7.4

- grrrck.positron-plus-1-e@0.0.71

- jeronimoekerdt.color-picker-universal@2.8.91

- srcery-colors.srcery-colors@0.3.9

- cline-ai-main.cline-ai-agent@3.1.3 (Microsoft VS Code)

زمانبندی و میزان آلودگی

به گفتهی Koi Security، هفت افزونهی OpenVSX در تاریخ ۱۷ اکتبر آلوده شدهاند و طی چند روز بعد، آلودگی به افزونههای بیشتری در هر دو پلتفرم OpenVSX و VS Code گسترش یافته است.تخمین زده میشود که در مجموع ۳۵٬۸۰۰ نصب فعال از GlassWorm وجود دارد.

حذف افزونههای آلوده از بازارها

Koi Security و سایر پژوهشگران اطلاعیههای امنیتی منتشر کردند و توسعهدهندگان را از خطر توکنها و اعتبارنامههای دزدیدهشده آگاه ساختند.پس از این اطلاع رسانی ،مایکروسافت افزونههای آلوده را از Marketplace خود حذف کرده است.همچنین ناشران افزونههای vscode-theme-seti-folder و git-worktree-menu نیز نسخههای پاکسازیشدهای منتشر کردهاند تا کد مخرب حذف شود.

سوابق حمله مشابه

اخیرا، حملهای مشابه با نام Shai-Hulud اکوسیستم npm را هدف قرار داد و ۱۸۷ پکیج را آلوده کرد. آن بدافزار از ابزار TruffleHog برای شناسایی رمزها، کلیدها و دادههای حساس استفاده میکرد.

Koi Security اعلام کرده است که GlassWorm «یکی از پیچیدهترین حملات زنجیرهتأمین تاکنون» و اولین نمونهی مستند از یک حملهی کرممانند به VS Code است.

هشدار نهایی

پژوهشگران هشدار دادهاند که سرورهای C2 و سرورهای payload در کارزار GlassWorm همچنان فعال هستند.اگر هر یک از افزونههای آلوده را نصب دارید، شما به احتمال زیاد آلودهشدهاید. اعتبارنامههایتان احتمالاً سرقت شدهاند. کیفپول رمزارزیتان ممکن است تخلیه شده باشد. دستگاه شما ممکن است در حال حاضر بهعنوان یک پروکسی SOCKS برای فعالیتهای مجرمانه خدمت کند.

اهمیت و تاثیر این حمله

GlassWorm نشان میدهد که حملات زنجیره تأمین میتوانند خودتکثیر، مقاوم و پیچیده باشند و تنها به سرقت داده محدود نمیشوند.این حمله یک هشدار جدی برای اکوسیستم توسعهدهندگان نرمافزار است تا توجه ویژهای به بررسی کد، مدیریت توکنها و محافظت از محیط توسعه داشته باشند.

0 دیدگاه