بدافزار ناشناخته BadAudio که توسط هکرهای وابسته به چین به نام APT24 توسعه یافته، طی سه سال گذشته در یک کمپین گسترده جاسوسی مورد استفاده قرار گرفته است؛ کمپینی که در ماههای اخیر با تکنیکهای پیچیدهتر و مخفیانهتری ادامه یافته و شناسایی آن را دشوارتر کرده است.

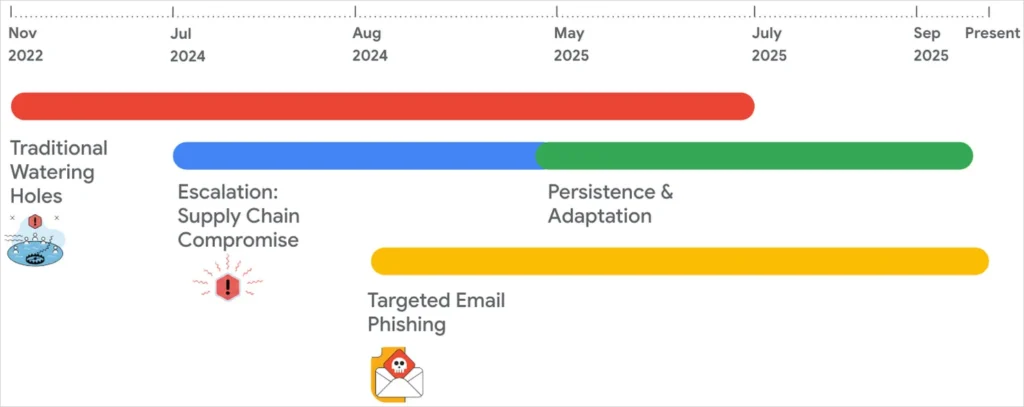

از سال ۲۰۲۲، این بدافزار از طریق روشهای مختلفی مانند فیشینگ هدفمند (Spearphishing)، نفوذ در زنجیره تأمین (Supply-chain compromise) و حملات Watering Hole به قربانیان منتقل شده است.

تکامل کمپین حمله

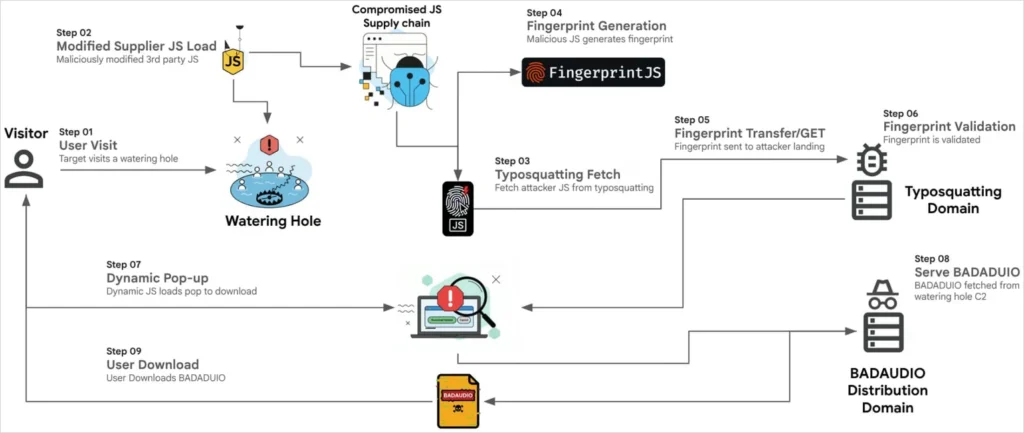

از نوامبر ۲۰۲۲ تا حداقل سپتامبر ۲۰۲۵، گروه APT24 بیش از ۲۰ وبسایت معتبر و فعال در حوزههای مختلف را آلوده کرد و با تزریق کدهای مخرب JavaScript، تنها بازدیدکنندگان هدفمند موردنظر خود را انتخاب میکرد. تمرکز این حملات کاملاً روی سیستمهای ویندوزی بود.

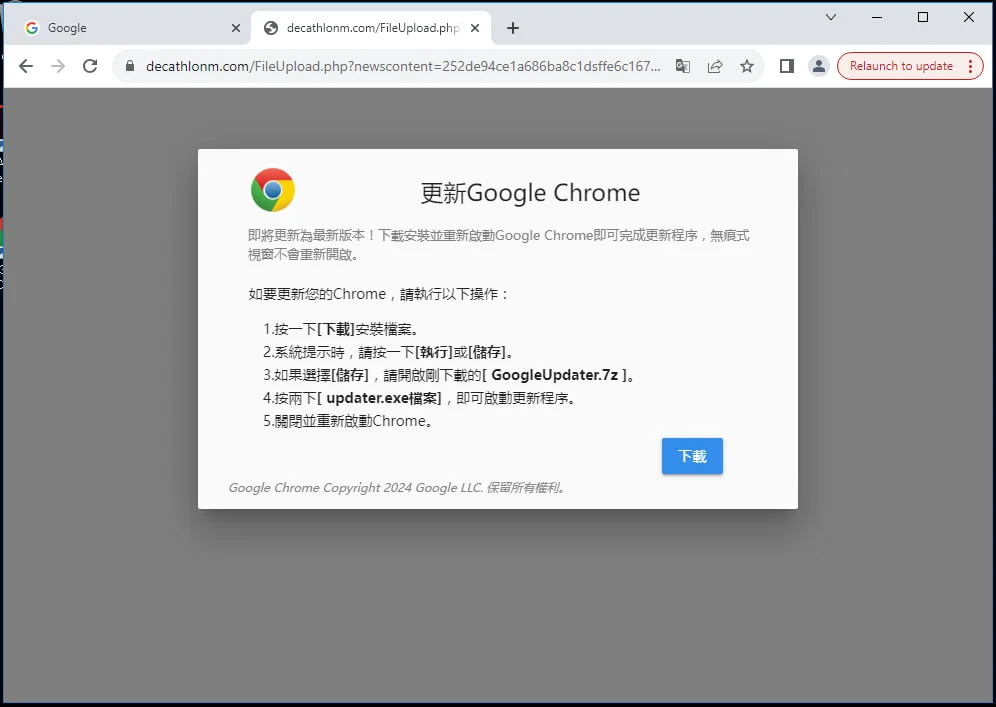

طبق گزارش پژوهشگران Google Threat Intelligence Group (GTIG)، این اسکریپت با انجام عملیات fingerprinting روی بازدیدکنندگان هدف، یک پنجره جعلی بهروزرسانی نرمافزار نمایش میداد تا آنها را به دانلود بدافزار BadAudio ترغیب کند.

نفوذ از طریق زنجیره تأمین

از ژوئیه ۲۰۲۴، APT24 چندین بار به یک شرکت بازاریابی دیجیتال در تایوان که کتابخانههای JavaScript برای وبسایت مشتریان ارائه میکرد نفوذ کرده است. مهاجمان با بهرهگیری از این دسترسی:

- کد JavaScript مخرب را در یک کتابخانه بسیار پرکاربرد این شرکت تزریق کردند،

- یک دامنه مشابه یک CDN معتبر ثبت کردند،

- و از این طریق توانستند بیش از ۱۰۰۰ دامنه را آلوده کنند.

از اواخر ۲۰۲۴ تا ژوئیه ۲۰۲۵ نیز APT24 بارها به همان شرکت نفوذ کرده و این بار کد JavaScript مخرب و مبهمسازیشده را داخل یک فایل JSON تغییر یافته قرار داده است. این فایل توسط یک اسکریپت دیگر از همان فروشنده بارگذاری میشد.

پس از اجرا، اسکریپت دادههای مربوط به هر بازدیدکننده را جمعآوری کرده و در قالب گزارشی رمزگذاریشده با Base64 به سرور مهاجمان ارسال میکرد. این گزارش به مهاجم اجازه میداد تا تصمیم بگیرد آیا لینک مرحله بعدی حمله برای قربانی ارسال شود یا خیر.

حملات فیشینگ

از اوت ۲۰۲۴، گروه APT24 کمپینهای فیشینگ هدفمند دیگری را آغاز کرد که در آن ایمیلهایی با ظاهر سازمانهای امداد و نجات حیوانات ارسال میشد و از آنها برای فریب قربانیان و انتشار بدافزار BadAudio استفاده میکرد.

در برخی نمونههای این حملات، APT24 برای انتقال بدافزار بهجای استفاده از زیرساختهای خود، از سرویسهای ابری معتبر مانند Google Drive و OneDrive بهره برده است. با این حال، گوگل اعلام کرده که بسیاری از این تلاشها شناسایی شده و پیامها در پوشه اسپم کاربران قرار گرفتهاند.با وجود این، در نمونههای مشاهدهشده، ایمیلها دارای پیکسل ردیابی بودند تا مهاجمان بتوانند زمان باز شدن پیام توسط گیرندگان را تشخیص دهند.

لودر بدافزار BadAudio

براساس تحلیلهای GTIG، بدافزار BadAudio بهشدت مبهمسازی (Obfuscation) شده تا از شناسایی توسط راهحلهای امنیتی فرار کند و تحلیل آن برای پژوهشگران امنیتی دشوار شود.این بدافزار از طریق تکنیک DLL Search Order Hijacking اجرا میشود؛ روشی که مهاجم در آن یک فایل DLL مخرب را با نام یک DLL معتبر جایگزین میکند و آن را در مسیری قرار میدهد که سیستمعامل قبل از فایل اصلی آن را جستجو و بارگذاری میکند.

GTIG در گزارش خود توضیح میدهد که این بدافزار با استفاده از تکنیک Control Flow Flattening طراحی شده است؛ روشی پیشرفته که ساختار منطقی و طبیعی برنامه را از بین برده و آن را به مجموعهای از بلوکهای نامرتبط تبدیل میکند. این بلوکها توسط یک dispatcher مرکزی و یک متغیر وضعیت کنترل میشوند و همین موضوع تحلیل خودکار و دستی مسیر اجرای برنامه را بهشدت دشوار میسازد.

پس از اجرای BadAudio روی دستگاه قربانی، بدافزار:

اطلاعات پایه سیستم مانند hostname، نام کاربری و معماری سیستم را جمعآوری میکند،دادهها را با یک کلید AES ثابت رمزگذاری میکند،و آنها را به یک آدرس از پیشتعریفشده فرماندهی و کنترل (C2) ارسال میکند.

در مرحله بعد، بدافزار یک payload رمزگذاریشده با AES را از سرور C2 دریافت کرده، آن را رمزگشایی کرده و برای پنهانماندن، آن را در حافظه (In-memory) و از طریق DLL sideloading اجرا میکند .تکنیکی که در آن مهاجم یک فایل DLL مخرب را بهگونهای در کنار یک برنامه قانونی قرار میدهد که برنامه، بهجای DLL اصلی و معتبر، نسخهٔ مخرب را بارگذاری و اجرا کند.در حداقل یک مورد، محققان گوگل مشاهده کردند که BadAudio برای بارگذاری Cobalt Strike Beacon استفاده شده است؛ ابزاری مشروع برای تست نفوذ که معمولاً توسط مهاجمان سایبری مورد سوءاستفاده قرار میگیرد. بااینحال، پژوهشگران تأکید کردهاند که وجود Cobalt Strike در تمام موارد تأیید نشده است.

نکته قابل توجه این است که با وجود استفاده از BadAudio طی سه سال گذشته، تاکتیکهای APT24 تا حد زیادی باعث پنهانماندن این بدافزار شده است.

از هشت نمونهای که GTIG بررسی کرده است:

تنها دو نمونه توسط بیش از ۲۵ موتور آنتیویروس در VirusTotal شناسایی شدهاند،و سایر نمونهها (ساختهشده در ۷ دسامبر ۲۰۲۲) تنها توسط حداکثر پنج محصول امنیتی تشخیص داده شدهاند.GTIG اعلام میکند که گرایش APT24 به استفاده از روشهای مخفیانهتر، بازتابدهنده توانمندی عملیاتی این گروه و ظرفیت آنها برای جاسوسی مداوم و سازگارشونده است.

کمپین BadAudio نشان میدهد که APT24 با بهکارگیری روشهای پیشرفته و پنهانکارانه، توانایی اجرای حملات طولانیمدت و دشوار برای شناسایی را دارد. استفاده از تکنیکهایی مانند نفوذ در زنجیره تأمین، اجرای درونحافظهای و مبهمسازی عمیق باعث شده این بدافزار از بسیاری از راهکارهای امنیتی عبور کند.

این موضوع اهمیت رصد مداوم تهدیدات، استفاده از راهکارهای امنیتی چندلایه و بهروزرسانی مداوم سیستمها را بیش از پیش برجسته میکند.

0 دیدگاه