باج افزار Mallox سیستمهای لینوکسی را نیز آلوده میکند

فهرست مطالب

اوایل سال 2024 بود که باج افزار Mallox با استفاده از تکنیک جدیدی سیستمهای ویندوزی را آلوده میکرد. کمپین این باج افزار کماکان فعال بوده و از سال 2021 که اولین بار دیده شد تا بدین روز در حال توسعه بدافزار میباشد. SentinelLabs از کشف نسخهای از Mallox بروی سیستمهای لینوکسی خبر داده است. این باج افزار پیش از این فاقد نمونه لینوکسی بود و در موج جدید فعالیت خود لینوکس و VMWare ESXi را هدف قرار داده است.

نمونه لینوکسی Mallox

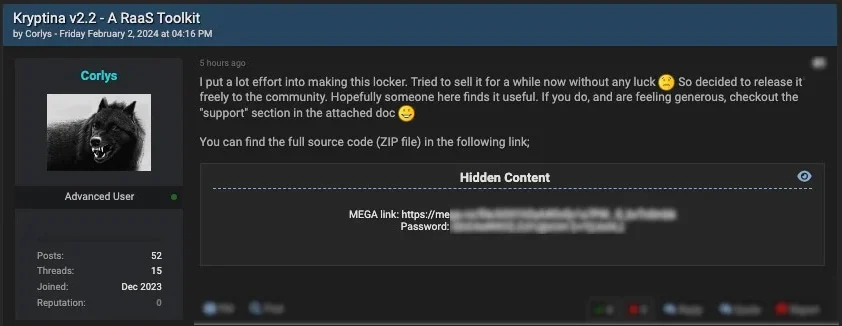

بررسیها نشان دهنده آن است که نمونه لینوکسی Mallox از کد منبع بدافزاری به نام Kryptina استفاده میکند. بدافزار Kryptina به عنوان بک سرویس RaaS (Ransomware-as-a-Service) و با قیمت 500-800دلار در سال 2023 شروع بکار کرد. اما در سال 2024 شخصی با نام کاربری Corlys که خود را ادمین این سرویس معرفی کرد، ادعا داشت که زمانی زیادی برای توسعه این بدافزار صرف کرده ولی موفق به فروش آن نشده است پس تصمیم به انتشار آن به صورت رایگان کرده است. این باج افزار توجه بازیگران تهدیدی که تمایل به ایجاد نمونههای لینوکسی بدافزارهایشان را داشتند را به خود جلب کرد.

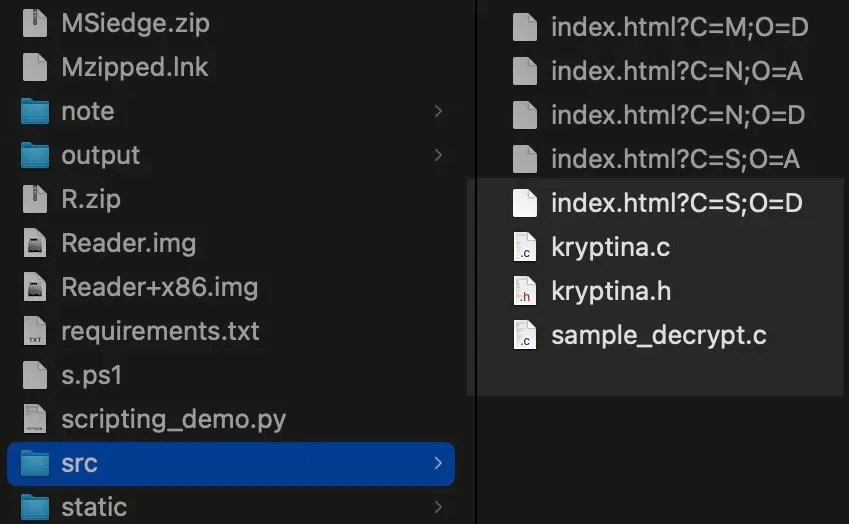

SentinelLabs میگوید که در طی یک اشکال عملیاتی که توسط همدستان Mallox رخ داده است، به ابزارهای آنها دست پیدا کرده است و متوجه شده است که Kryptina توسط آنها بکار گرفته شده است. آنها از کد منبع Kryptina برای تولید نمونه جدید خود یعنی Mallox Linux 1.0 استفاده کرده اند.

این نمونه جدید از مکانیزم رمزنگاری AES-256-CBC و روتین رمزگشایی Kryptina استفاده میکند و تنها مواردی جزئی که در آن به Kryptina اشاره شده، شامل متن باج گیری و نام گذاریهایی در اسکریپت آن تغییر داده شده و مابقی در همان حال رها شده است.

جدا از نمونهی لینوکسی Mallox، تعدادی از ابزارهای دیگر بازیگران نیز کشف شد که شامل موارد زیر میباشد:

- ابزار ریست پسورد کسپرسکی (BAT)

- اکسپلویتی برای CVE-2024-21338 در ویندوز 10 و 11

- اسکرپیت پاورشل برای افزایش سطح دسترسی

- Mallox dropper به زبان جاوا

- فایل ایمیج حاوی پیلودهای Mallox

- دادههایی از 14 قربانی احتمالی

با توضیحاتی که محققان امنیتی منتشر کردهاند به نظر میرسد که تمامی همدستان Mallox برای آلوده کردن از سیستمهای لینوکسی از نسخه Kryptina استفاده نمیکنند و نمونههای دیگری از نمونه لینوکسی نیز موجود میباشد. در ادامه میتوانید IOC های منتشر شده برای این نسخه از Mallox را برای استفاده در سامانههای EDR مشاهده نمائید.

IOCs

Files SHA1

0b9d2895d29f7d553e5613266c2319e10afdda78

0de92527430dc0794694787678294509964422e6

0e83d023b9f6c34ab029206f1f11b3457171a30a

0f1aea2cf0c9f2de55d2b920618a5948c5e5e119

0f632f8e59b8c8b99241d0fd5ff802f31a3650cd

1379a1b08f938f9a53082150d53efadb2ad37ae5

21bacf8daa45717e87a39842ec33ad61d9d79cfe

262497702d6b7f7d4af73a90cb7d0e930f9ec355

29936b1aa952a89905bf0f7b7053515fd72d8c5c

2b3fc20c4521848f33edcf55ed3d508811c42861

341552a8650d2bdad5f3ec12e333e3153172ee66

43377911601247920dc15e9b22eda4c57cb9e743

58552820ba2271e5c3a76b30bd3a07144232b9b3

5cf67c0a1fa06101232437bee5111fefcd8e2df4

88a039be03abc7305db724079e1a85810088f900

9050419cbecc88be7a06ea823e270db16f47c1ea

93ef3578f9c3db304a979b0d9d36234396ec6ac9

a1a8922702ffa8c74aba9782cca90c939dfb15bf

b07c725edb65a879d392cd961b4cb6a876e40e2d

b27d291596cc890d283e0d3a3e08907c47e3d1cc

b768ba3e6e03a77004539ae999bb2ae7b1f12c62

c20e8d536804cf97584eec93d9a89c09541155bc

c4d988135e960e88e7acfae79a45c20e100984b6

d46fbc4a57dce813574ee312001eaad0aa4e52de

d618a9655985c33e69a4713ebe39d473a4d58cde

dc3f98dded6c1f1e363db6752c512e01ac9433f3

ee3cd3a749f5146cf6d4b36ee87913c51b9bfe93

ef2565c789316612d8103056cec25f77674d78d1

f17d9b3cd2ba1dea125d2e1a4aeafc6d4d8f12dc

Network Comms

185[.]73.125[.]6

grovik71[.]theweb[.]place

Tox ID

290E6890D02FBDCD92659056F9A95D80854534A4D76EE5D3A64AFD55E584EA398722EC2D3697

BTC Address

18CUq89XR81Y7Ju2UBjER14fYWTfVwpGP3

0 دیدگاه