باج افزار Mallox با استراتژی جدیدی دوباره بازگشته است!

فهرست مطالب

باج افزار Mallox چیست؟

باج افزار Mallox که با نام TargetCompany نیز شناخته میشود اولین بار در سال 2021 دیده شدهاست که نام سازمان را به عنوان فرمت فایلهای رمز شده استفاده می کرد که در آن زمان توجه زیادی به خود جلب کرد. از سال پیش این باج افزار شروع به استفاده .mallox به عنوان پسوند فایلهای رمز شده کرد. نمونه های جدید از این باج افزار شناسایی شده است که از پسوند .malox استفاده می کند و از تکنیک جدیدی به نام BatLoader برای آلوده کردن سیستم قربانی بهره می برد.

نحوه آلوده سازی Mallox چگونه است؟

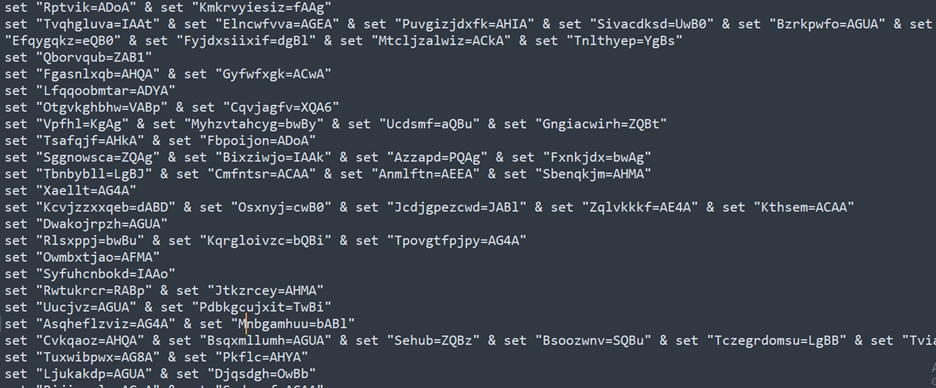

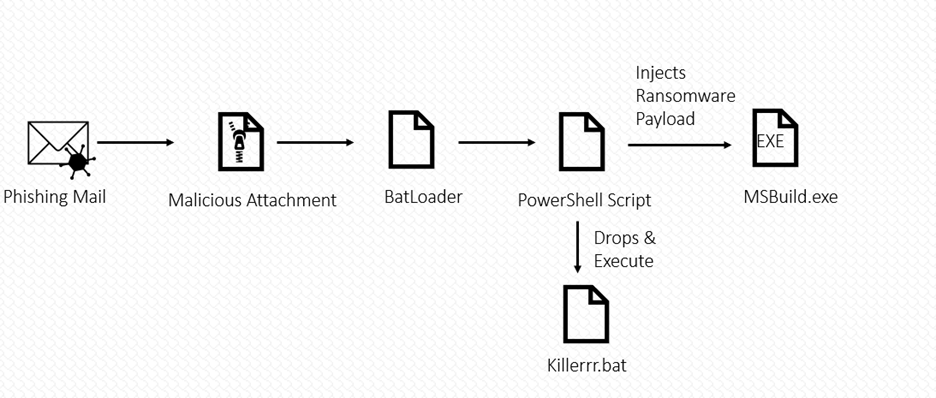

اولین مرحله دریافت ایمیل های فیشینگ حاوی محتوای مخرب و آلوده می باشد که پس از دانلود فایلهای پیوست شده به ایمیل و باز کردن آن آلوده سازی سیستم را آغاز می کند. روش جدیدی که در این نمونه از آن استافده شده نیاز به دانلودر برای دانلود باج افزار را رفع میکند. به جای آن باج افزار درون یک فایل اسکریپت مخفی شده که به درون پردازه MSBuild.exe تزریق میشود و نیازی به ذخیره سازی در هارد دیسک نیز ندارد. فایل اسکریپت که در تصویر زیر مشاهده میکنید وظیفه آلوده کردن سیستم را به عهده دارد. در این اسکریپت از روش مبهم سازی استفاده شده است و تعداد زیادی متغیر به صورت تصادفی تعریف شده که در نهایت با بهم پیوستن به یکدیگر دستورات مدنظر را اجرا میکنند.

دستوراتی که توسط این اسکریپت اجرا می شود به شرح زیر است:

if not DEFINED IS_MINIMIZED set IS_MINIMIZED=1 && start “” /C /min “C:\Users\User_Name\Desktop\ransomware.bat” && exit

این دستور چک می کند که آیا متغیر IS_MINIMIZED تعریف شده است یا نه. در صورتی که جواب شرط نادرست ارزیابی شود متغییری به همان نام تعریف کرده و در همان حال، مجددا اسکریپت فعلی را اجرا می کند و نمونه در حال اجرا را می بندد. این کار برای این است که کاربر متوجه اجرای اسکریپت نشود.

copy /y “C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe” “C:\Users\User_Name \Desktop\ransomware.bat.exeاین دستور فایل اجرایی PowerShell را به درون پوشه فعلی کپی میکند و نام آن را به نام فایل اسکریپت + .exe تغییر می دهد.

attrib +s +h

این دستور دسترسی سیستمی را به فایل کپی شده جدید تنظیم کرده و آن را مخفی نیز می کند.

C:\Users\User_Name\Desktop\ransomware.bat.exe” -wIn 1 -enC <base64_encoded content>

این دستور وظیفه اجرای محتوایی را دارد که توسط الگوریتم Base64 کد گذاری شده است که وظیفه استخراج باج افزار از BatLoader را دارد.

این اسکریپت همچنین یک فایل به نام killerrr.bat را نیز در مسیر %TEMP% قرار میدهد که وظایفی به شرح زیر را دارد:

- بیش از 600 پروسس را با استفاده از دستور taskkill /IM می بندد.

- بیش از 200 سرویس را با دستور net stop متوقف می کند.

- با استفاده از دستور sc config Service_Name start=disabled 13 سرویس را غیرفعال می کند.

- بیشتر از 200 سرویس را نیز با دستور sc delete پاک میکند.

- و همچنین این دو مسیر را پاک می کند:

C:\Program Files (x86)\Kingdee\K3ERP\K3Express\KDHRAPP\client\log

C:\Program Files\Kingdee\K3ERP\K3Express\Logs

مرحله تزریق پردازه

این اسکریپت پاورشل شامل بارگذاری اسمبلی Mallox نیز می باشد که توسط مراحل زیر فرآیند تزریق به درون پردازه MSBuild.exe انجام می شود:

- محتوای اسمبلی توسط متد Reflection.Assembly]::Load() بارگزاری می شود.

- نقطه شروع این کد به زبان اسمبلی توسط ویژگی EntryPoint دریافت می شود.

- یک نمونه جدید از اسمبلی لود شده توسط متد CreateInstance اجرا می شود.

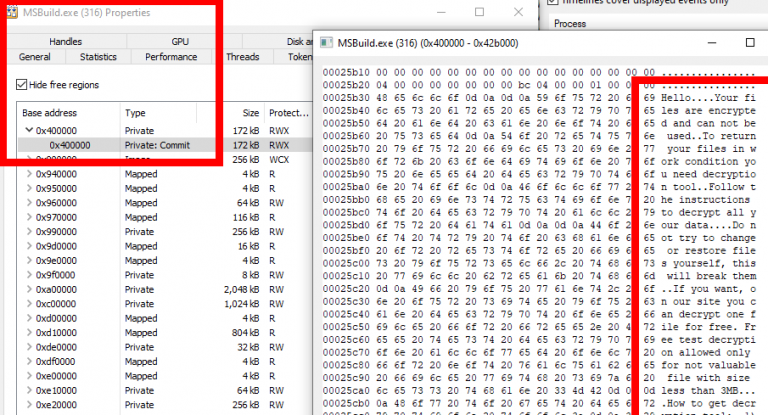

در تصویر زیر باینری باج افزار که به MSBuild.exe تزریق شده است، نشان داده شد:

برخلاف سایر نمونه های Mallox در این نمونه به روز شده، فایل های رمزگذاری شده با پسوند .malox دیده می شود.

جمع بندی

از تغییرات اعمال شده در نسخه جدید این باج افزار چنین استنباط می شود که گروه توسعه دهنده آن کماکان فعال است و آن ها قصد ادامه فعالیت های مخربانه خود را دارند. استفاده از روش جدید BatLoader در نسخه جدید که به آنها امکان استخراج و تزریق بدافزار را می دهد روش جدیدست که اخیرا توسط سایر بدافزارها همچون: Quasar RAT، Async Rat و Redline Stealer استفاده شده است.

پیشنهادهایی جهت جلوگیری و یا کاهش اثرات مخربانه این بدافزار به شرح ذیل است:

- نسبت به تهیه نسخههای پشتیبان از دادههای حساس و نگهداری آن در محل آفلاین یا در یک شبکه مجزا اقدام نمایید.

- نسبت به بهروز بودن سیستمهای امنیتی خود اطمینان حاصل کنید.

- استفاده از سامانههای محافظی ایمیل جهت جلوگیری از دریافت ایمیلهای فیشینگ و اسپم

در صورتی که از راهکارهای EDR استفاده میکنید از مقادیر زیر برای اجرای IOC اسکنها استفاده کنید و سریعا آلودگی را شناسایی نمایید.

| Indicators | Indicator Type | Description |

| dcf060e00547cfe641eff3f836ec08c8 | MD5 | BatLoader |

| 8054569d8b449e4cd0211cb2499c19f42557fb21 | SHA1 | BatLoader |

| 2565158b0a023299c1922423a065b9825fd1769f1a87ffd2031375a0e893d523318 | SHA256 | BatLoader |

| 9a239885dc7044a9289610d58585167b | MD5 | Killerrr.bat |

| 28b8b4c9fe29ba0e815e525d2529b92217877e85 | SHA1 | Killerrr.bat |

| 0de0da8037176c3c9cb403e2865a7699e53ff5a013070132ba512b9dab7a0126 | SHA256 | Killerrr.bat |

| hxxps[:]//whyers.io/QWEwqdsvsf/ap.php

hxxp[:]//whyers.io/QWEwqdsvsf/ap.php | URL | Malicious URL |

| hxxp://80.66.75.116/Tst.bat | URL | Malicious URL |

0 دیدگاه