باج افزار Big Head صفحه جعلی آپدیت ویندوز نشان میدهد

فهرست مطالب

Big Head

باج افزار جدید به نام Big Head در حال انتشار از طریق تبلیغات جعلی در سطح اینترنت میباشد و به شکل آپدیت های جعلی ویندوز و نصب کننده word عمل میکند. این باج افزار یک ماه قبل توسط FortiGaurd Labs شناسایی شده و ظاهرا چندین نمونه دیگر نیز از آن وجود دارد و هدف آن همانند مابقی باج افزارها، رمزگذاری فایلهای قربانی و باج گیری در ازای بازگردانی آنهاست.

یکی از نمونههای مشاهده شده بدافزار Big Head به شکل آپدیت جعلی ویندوز میباشد و نمونه دیگری از آن نیز شناسایی شده که دارای آیکون word میباشد. نمونههای شناسایی شده بیشتر مربوط به کشورهای ایالات متحده آمریکا، اسپانیا، فرانسه و ترکیه میباشند.

عملکرد باج افزار Big Head

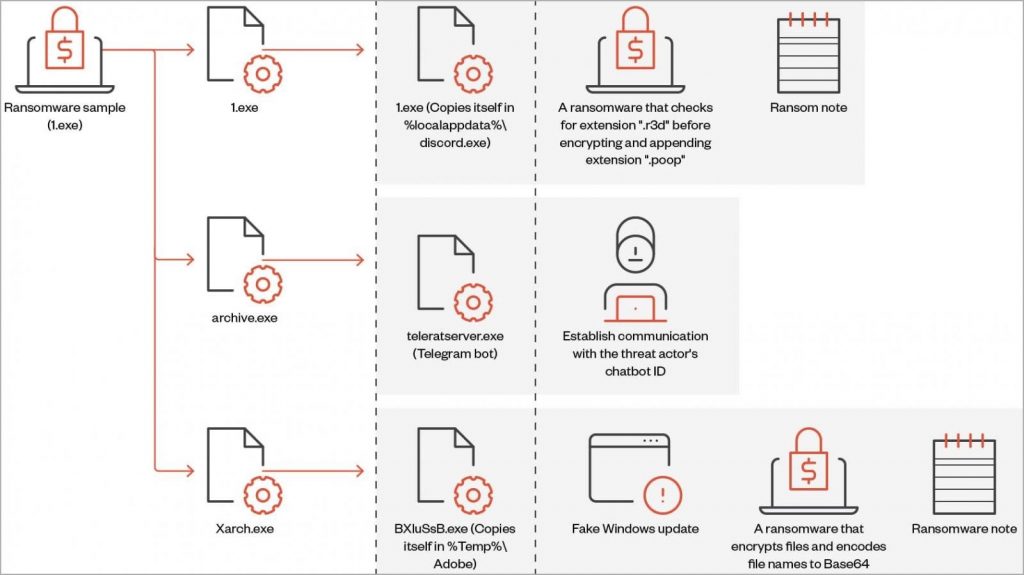

باج افزارBig Head یک فایل باینری .NET میباشد که سه فایل رمزگذاری شده را بروی سیستم قربانی نصب میکند. این فایلها وظیفه انتشار باج افزار(1.exe)، ارتباط با ربات تلگرامی(archive.exe) و رمزگذاری فایلها و همچنین نمایش آپدیت جعلی را به عهده دارند(Xarch.exe). در زمان اجرا، این باج افزار کلیدهای رجیستری برای اجرای خودکار خود میسازد، ویژگیهای فایل سیستم را تغییر داده و همچنین task manager را نیز غیرفعال میکند.

صفحه آپدیت ویندوز برای فریب کاربران طراحی شده که دقیقا به شکل صفحه آپدیت ویندوز میباشد. در طول نمایش این صفحه آپدیت جعلی 100 ثانیه ای، باج افزار اقدام به حذف کردن shadow copy و متوقف کردن پردازههای مختلف میکند و همچین توانایی تشخیص محیط مجازی و سندباکس را نیز دارد. این بدافزار با غیر فعال کردن Task Manager مانع از متوقف کردن پروسه آن توسط یوزر میشود. باج افزار Big Head در صورتی که زبان سیستم عامل یکی از گزینه های روسی، بلاروسی، اوکراینی، قزاقی، قرقیزستان، ارمنی، گرجی، تاتار و ازبکی باشد از انجام عملیات رمزگذاری سر باز میزند و با استفاده از قابلیت از بین بردن خود از سیستم قربانی پاک میشود.

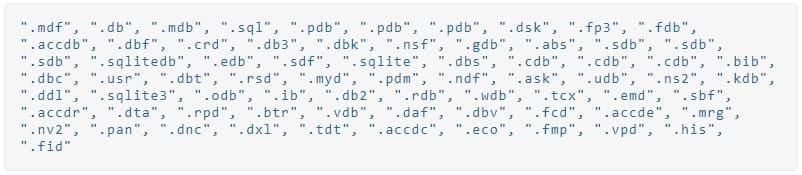

باج افزار پس از استقرار بروی سیستم قربانی، یک آی دی منحصر به فرد به آن اختصاص میدهد، این آی دی یک رشته متنی 40 کاراکتری میباشد. فایلهای رمز شده توسط آن دارای پسوند .poop خواهند بود. لیست پسوندهایی که توسط این باج افزار رمزگذاری میشود همانند تصویر زیر میباشد:

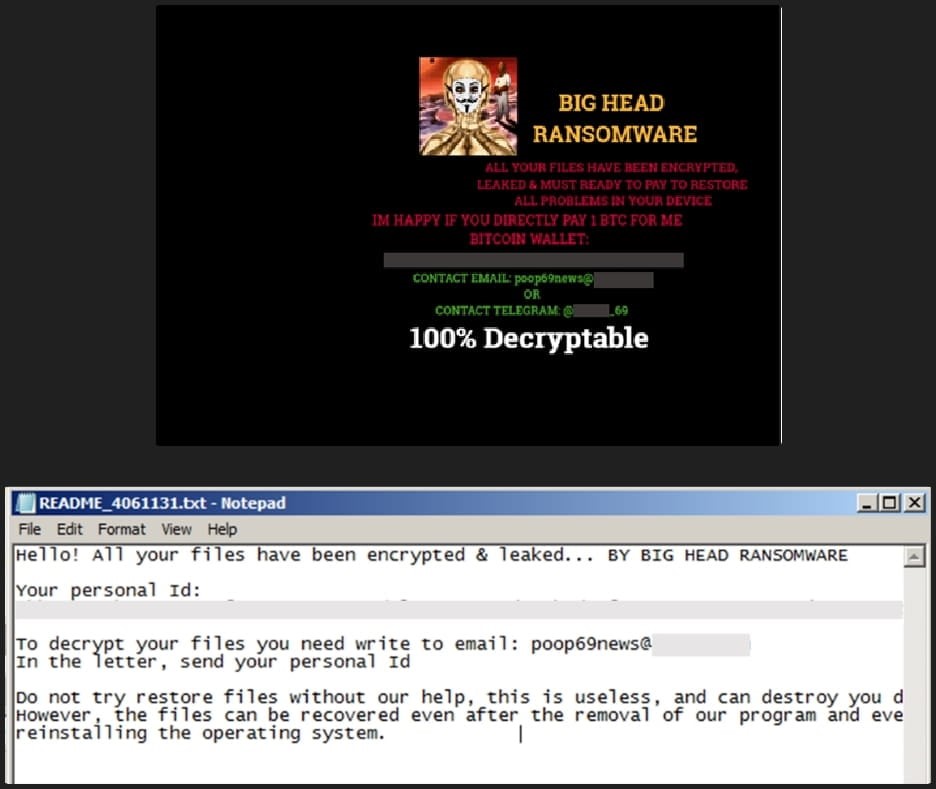

Big Head پروسههای زیر را جهت جلوگیری از دخالت در فرآیند رمزگذاری و آزاد کردن فایلهایی که قرار است رمزگذاری شود؛ متوقف میکند. مسیر های Windows, Recycle Bin, Program Files, Temp, Program Data, Microsoft, و App Data در فرآیند رمزگذاری کنار گذاشته میشوند تا مشکلی در عملکرد سیستم عامل ویندوز رخ ندهد. پس از تکمیل عملیات رمزگذاری فایل rasom (یا همان متن تهدید و اخاذی) در چندین پوشه کپی میشود و همچنین تصویر زمینه نیز به تصویر زیر تغییر داده میشود.

نسخه های دیگر Big Head

دو نسخه دیگر نیز از این باج گیر شناسایی شده است که نسبت به نسخه اصلی آن دارای تفاوت های کلیدی میباشد. نسخه دوم آن علاوه بر ویژگیهای باج افزاری دارای رفتاری مشابه بدافزارهای سارق اطلاعات میباشد و اطلاعات حساس قربانی را میدزد. این اطلاعات شامل تاریخچه مرورگر، لیستی از پوشه ها، درایورهای نصب شده، نرم افزارهای در حال اجرا، کلید فعال سازی نرم افزارها و همچنین اسکرین شاتی از صفحه سیستم قربانی میباشد.

نسخه سوم شناخته شده آن، دارای یک آلوده کننده فایل به نام Neshta میباشد که کدهای مخرب را به درون فایلهای اجرایی سیستم قربانی تزریق میکند. با اینکه هدف از این فرآیند ناشناخته میباشد ولی متخصصان عقیده دارند که این عملیات جهت از بین بردن احتمال شناسایی توسط سیستمهای تشخیص براساس امضای فایل میباشد.

نتیجه آنالیزهای انجام گرفته بروی این باج افزار نشان دهنده آن است که با نوع پیچیده و پیشرفتهای از باج افزارها روبه رو نیستیم. الگوریتمهای استفاده شده برای رمزگذاری توسط آن، بسیار معمول بوده و از روش جلوگیری از شناسایی خاصی هم بهره نمیبرد و به راحتی قابل شناسایی است.آنچه که به نظر میرسد، این باج افزار، افرادی که به سادگی فریب میخورند را هدف قرار داده است و به طور کلی افرادی در خصوص امنیت سایبری اطلاعات کمی دارند در دام آن خواهند افتاد.

این باج افزار با اینکه از تکنیک منحصر به فردی در خصوص رمزگذاری فایلها استفاده نمیکند، با توجه به روش انتشار آن که عموما از طریق لینکهای تبلیغاتی جعلی میباشد؛ ممکن است توجه هر کسی را به خودش جلب کند و کاربران ناآگاه را دام خود بیندازد. لذا کماکان توجه به توصیههای امنیت سایبری در خصوص باج افزارها و اتخاذ تمهیدات لازم در برابر آن اکیدا توصیه میشود.

0 دیدگاه