در روزهای اخیر، کارشناسان امنیت سایبری از شناسایی یک باتنت عظیم و چندملیتی خبر دادهاند که سرویسهای Remote Desktop Protocol (RDP) را در ایالات متحده هدف قرار داده است.

این کمپین که از ۸ اکتبر آغاز شده، با بهرهگیری از بیش از ۱۰۰ هزار آدرس IP از کشورهای مختلف، یکی از گستردهترین و تهاجمیترین حملات به زیرساختهای RDP در سالهای اخیر بهشمار میآید.

با توجه به نقش حیاتی RDP در دسترسیهای راه دور سازمانی، این حملات بار دیگر اهمیت محافظت از سرویسهای در معرض دید عمومی و اجرای سیاستهای سختگیرانه امنیتی را یادآوری میکنند.

چرا Remote Desktopهدفی اصلی باتنت است؟

RDP مدتهاست یکی از پرتکرارترین پروتکلی است که توسط مجرمان سایبری هدف قرار میگیرد. در معرض قرار دادن RDP مانند آن است که درِ اصلی خانه را باز بگذارید و تابلویی با نوشتهی «هکرها خوش آمدید» نصب کنید.

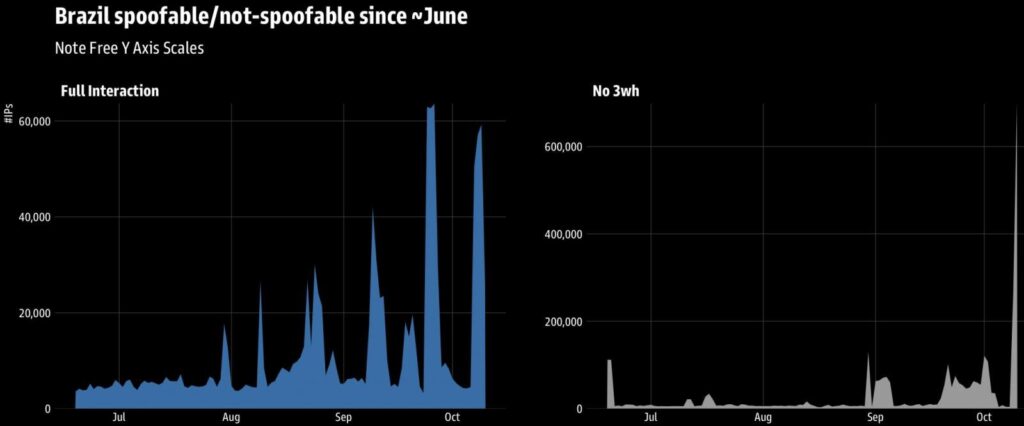

به گفتهی شرکت GreyNoise، فهرست کامل کشورهایی که دستگاههای آلودهی آنها در این باتنت حضور دارند از ۱۰۰ کشور فراتر میرود. تقریباً تمام آدرسهای IP شناساییشده دارای اثر انگشت TCP مشابهی هستند و با وجود تفاوتهایی در پارامتر Maximum Segment Size (MSS)، پژوهشگران این تفاوتها را ناشی از خوشهبندی سیستمهای عضو باتنت میدانند. GreyNoise این کمپین را زمانی شناسایی کرد که ترافیک غیرعادی از کشور برزیل مشاهده شد و سپس فعالیت مشابهی از کشورهایی چون آرژانتین، ایران، چین، مکزیک، روسیه، آفریقای جنوبی و اکوادور نیز گزارش گردید.

نحوه عملکرد باتنت

باتها از روشهای مختلفی برای حمله استفاده کرده اند:

شناسایی اولیه (Reconnaissance)

باتنت ابتدا شبکه را اسکن میکند تا نقاط انتهایی که ریموت آنها به اینترنت دسترسی دارند، معمولاً پورت TCP/3389 را پیدا کند. این اسکنها ممکن است با ابزارهای خودکار و سرویسهای نمایهسازی مانند Shodan همراه باشد.

حمله Brute‑force

پس از شناسایی، باتها از حملات Brute‑Force برای حدسزدن رمز عبور استفاده می کنند.

دو تکنیک مشخصِ مرتبط با پروتکل ریموت دسکتاپ

پژوهشگران پلتفرم GreyNoise، که در زمینه پایش تهدیدات سایبری فعالیت دارد، اعلام کردند این باتنت از دو نوع حمله مرتبط استفاده میکند:

RD Web Access Timing Attacks: در این روش، باتها با ارسال درخواستهای آزمایشی به نقاط RD Web Access و اندازهگیری تفاوت زمان پاسخها در فرآیند احراز هویت ناشناس، سعی میکنند نامهای کاربری معتبر را شناسایی کنند.

RDP Web Client Login Enumeration: در این روش، باتها فرآیند ورود در وبکلاینت RDP را شبیهسازی کرده و با بررسی تفاوت در رفتار و پاسخ سرور، قادر به فهرستبرداری حسابهای کاربری موجود میشوند.

پنهانسازی و چرخش منابع

با استفاده از بیش از ۱۰۰ هزار آدرس IP توزیعشده در چند کشور، مهاجمان میتوانند منابع حمله را بهصورت چرخشی تغییر دهند تا از شناسایی و مسدودسازی جلوگیری کنند. این توزیع جغرافیایی و حجم بالای آدرسها روند مقابله و تعیین منشأ حمله (attribution) را بسیار دشوار میسازد.

بهترین روشها برای ایمنسازی Remote Desktop Protocol

اگر امکانپذیر است، بهترین کار غیرفعال کردن کامل Remote Desktop Protocol است. اما در صورت نیازهای کاری، باید کنترلهای سختگیرانه برای کاهش ریسک اعمال شوند. توصیه میشود این پروتکل مستقیماً در اینترنت عمومی منتشر نشود و پشت فایروال قرار گیرد، و دسترسی از راه دور تنها از طریق VPN یا Gateway امن فراهم شود.

فعالسازی احراز هویت چندمرحلهای (MFA) و Network Level Authentication (NLA) لایههای امنیتی اضافی ایجاد میکنند، در حالی که محدودسازی دسترسی تنها به کاربران مجاز و تغییر پورت پیشفرض میتواند خطر اسکنهای خودکار را کاهش دهد.

همچنین لازم است بهروزرسانیها و وصلههای امنیتی RDP و سیستمعامل بهسرعت اعمال شوند. برای مقابله با فعالیتهای باتها، مدیران سیستم باید آدرسهای IP مهاجم را مسدود کرده و لاگهای سیستم را برای ردیابی فعالیتهای مشکوک مرتبط با پروتکل ریموت دسکتاپ بررسی کنند تا سطح حفاظت افزایش یابد.

اهمیت کمپین باتنت ۸ اکتبر

این کمپین نشان داد که مقیاس و هماهنگی جهانی حملات میتواند شناسایی و مسدودسازی را دشوار کند و حملات Brute‑Force روی پروتکل ریموت دسکتاپ همچنان مؤثرند، زیرا بسیاری از سازمانها این سرویس را مستقیماً در اینترنت در دسترس قرار میدهند. این کمپین یادآور شد که هر نقطه پایانی محافظتنشده میتواند نقطه شروع نفوذ باشد و سختسازی پروتکل ریموت دسکتاپ و اجرای سیاستهای امنیتی برای جلوگیری از هدف آسان شدن سازمانها ضروری است.

0 دیدگاه