بدافزار WebRAT که قبلاً از طریق نرمافزارهای کرکشده و چیتهای بازیهایی مانند Roblox، Counter‑Strike و Rust منتشر میشد، یک بکدور با قابلیت سرقت اطلاعات است که در ابتدای سال جاری ظاهر شد. اکنون این بدافزار از طریق مخازن گیتهاب (Repositories) نیز توزیع میشود که ادعا میکنند شامل اکسپلویتهای اثبات مفهوم (PoC) برای آسیبپذیریهای بهتازگی افشا شده هستند.

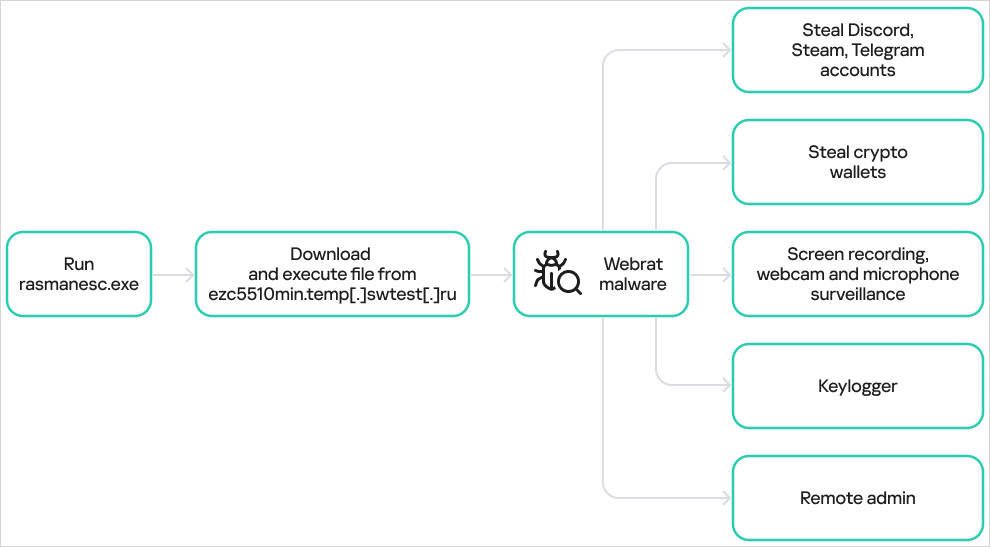

طبق گزارشی از Solar 4RAYS در ماه مه، WebRAT قادر است اطلاعات ورود حسابهای Steam، Discord و Telegram و همچنین دادههای کیفپولهای ارز دیجیتال را سرقت کند. علاوه بر این، بدافزار توانایی جاسوسی از طریق وبکم قربانیان و ثبت اسکرینشاتهای لحظهای را دارد و میتواند فعالیتهای سیستم و مرورگر را مخفیانه زیر نظر بگیرد. این ویژگیها WebRAT را به یک تهدید جدی برای گیمرها، کاربران ارز دیجیتال و حتی متخصصان امنیت تبدیل کرده است.

CVEهایی که به طعمه انتشار WebRAT تبدیل شدند

از حداقل ماه سپتامبر، کمپین این بدافزار شروع به انتشار آن از طریق مخازنی با طراحی دقیق کردهاند که مدعی ارائه اکسپلویت برای چندین آسیبپذیری هستند که پیشتر در گزارشهای رسانهای به آنها پرداخته شده بود. از جمله این آسیبپذیریها میتوان به موارد زیر اشاره کرد:

- CVE-2025-59295 : یک سرریز بافر مبتنی بر هیپ (Heap-based Buffer Overflow) در مؤلفه MSHTML/Internet Explorer ویندوز که امکان اجرای کد دلخواه را از طریق دادههای خاص ارسالشده از شبکه فراهم میکند.

- CVE-2025-10294 : یک نقص بحرانی در دور زدن احراز هویت در افزونه OwnID Passwordless Login برای وردپرس. به دلیل اعتبارسنجی نادرست یک کلید مشترک، مهاجمان بدون احراز هویت میتوانند بدون نیاز به گذرواژه، بهعنوان هر کاربری (از جمله مدیران) وارد سیستم شوند.

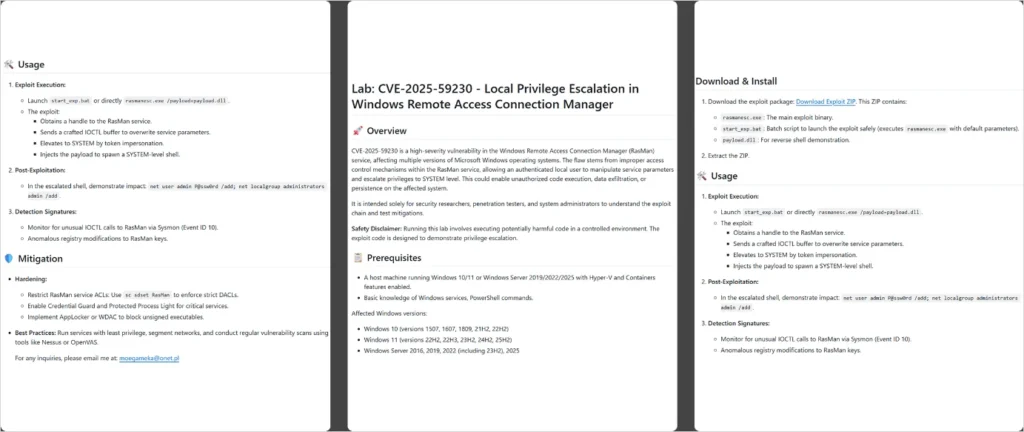

- CVE-2025-59230 : یک آسیبپذیری ارتقای سطح دسترسی (EoP) در سرویس Remote Access Connection Manager (RasMan) ویندوز. یک مهاجم با احراز هویت محلی میتواند با سوءاستفاده از کنترل دسترسی نادرست، سطح دسترسی خود را تا SYSTEM در سیستمهای آسیبپذیر ویندوز افزایش دهد.

پژوهشگران امنیتی کسپرسکی ۱۵ مخزن را شناسایی کردند که WebRAT را توزیع میکردند. تمامی این مخازن شامل توضیحاتی درباره مشکل، عملکرد ادعایی اکسپلویت و راهکارهای کاهش خطر بودند.کسپرسکی معتقد است با توجه به ساختار اطلاعات ارائهشده، متن این مخازن با استفاده از یک مدل هوش مصنوعی تولید شده است.

تکنیکهای حمله و نحوه اجرای بدافزار WebRAT

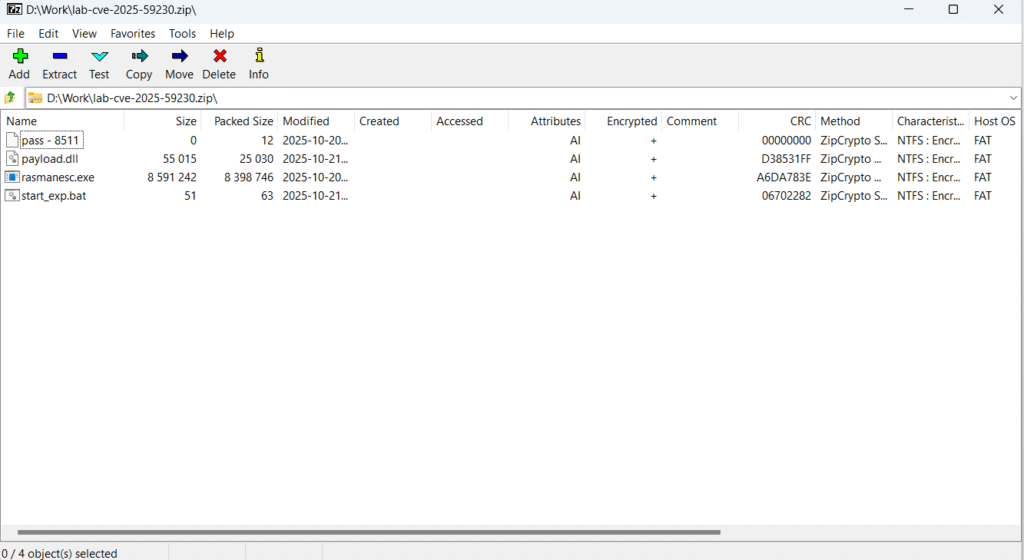

پژوهشگران کسپرسکی میگویند اکسپلویتهای جعلی در قالب یک فایل ZIP رمزدار ارائه میشوند که شامل یک فایل خالی با نامی برابر با رمز عبور، یک فایل DLL خرابشده بهعنوان طعمه (Decoy)، یک فایل Batch که در زنجیره اجرا استفاده میشود و در نهایت دراپر اصلی با نام rasmanesc.exe است.

به گفته تحلیلگران، این دراپر سطح دسترسی را افزایش میدهد، Windows Defender را غیرفعال میکند و سپس WebRAT را از یک آدرس URL هاردکدشده دانلود و اجرا میکند.این بدافزار برای ماندگاری (Persistence) از روشهای متعددی از جمله تغییرات در رجیستری ویندوز، استفاده از Task Scheduler و تزریق خود به دایرکتوریهای تصادفی سیستم استفاده میکند.

کسپرسکی اشاره میکند که نسخه WebRAT استفادهشده در این کمپین تفاوتی با نمونههای مستندسازیشده قبلی ندارد و همان قابلیتهایی را دارد که در گزارشهای پیشین توصیف شدهاند.

روش های جلوگیری

تمامی مخازن مخرب مرتبط با کمپین WebRAT که توسط کسپرسکی شناسایی شده بودند حذف شدهاند. با این حال، توسعهدهندگان و علاقهمندان امنیت اطلاعات باید نسبت به منابعی که استفاده میکنند محتاط باشند، زیرا مهاجمان میتوانند طعمههای جدیدی را با نامهای ناشر متفاوت ایجاد کنند.قاعده کلی هنگام آزمایش اکسپلویتها یا کدی که از منابع بالقوه غیرقابل اعتماد دریافت میشود این است که آنها را در یک محیط کنترلشده و ایزوله اجرا کنید.

استفاده از اکسپلویتهای جعلی در گیتهاب برای فریب کاربران ناآگاه و وادار کردن آنها به نصب بدافزار، تاکتیک جدیدی نیست و پیشتر بهطور گسترده مستند شده است. اخیراً نیز عوامل تهدید یک اکسپلویت جعلی با نام( (LDAPNightmare را در گیتهاب تبلیغ کردند تا بدافزارهای سرقت اطلاعات را منتشر کنند. بنابراین توصیه میشود کاربران، توسعهدهندگان و پژوهشگران امنیتی پیش از اجرای هرگونه کد یا اکسپلویت منتشرشده در منابع عمومی، اعتبار منبع و صحت محتوا را بهدقت بررسی کنند.

0 دیدگاه