ابزار fail2ban برای محافظت در برابر حملات Brute Force

فهرست مطالب

Fail2ban چیست؟

ابزار fail2ban یک ابزار منبع-باز (open-source) برای محافظت در برابر نقوذ است که با استفاده از آن میتواند سرورهای لینوکسی را در برابر دسترسیهای غیرمجاز ایمن کرد. این ابزار با اسکن لاگ فایلهایی نظیر، گزارشات سیستمی و اپلیکیشنها، فعالیتهای مشکوک و مخرب و به طور خاص درخواستهای ورود شکست خورده مکرر و یا سایر الگوها را شناسایی کند. پس از اینکه رفتار مشکوک توسط fail2ban شناسایی شد، به صورت خودکار اقدام به تغییر پیکربندی فایروال میکند و آدرس آی پی مهاجم را مسدود میکند. این ابزار با سرویسهایی همچون SSH،FTP،SMTP و HTTP سازگاری دارد.

کاربرد Fail2Ban در چه مواردی است؟

مقابله در برابر حملات بروت-فورس SSH: این ابزار در کاهش حملات Brute-Force در برابر پروتکلهایی همچون SSH، FTP و یا هر سرویس دیگری، تاثیر گذار است. با تشخیص گزارشات تکراری ورودهای ناموفق از آی پی آدرسها و بلاک کردن خودکار آن از ادامه ورودهای غیر مجاز جلوگیری میکند

کاهش حملات حدس پسورد: حملاتی حدس یوزرنیم و پسورد که سعی در پیدا کردن یک اکانت بروی سرویس مورد نظر است نیز توسط ابزار fail2ban قابل تشخیص است. با بلاک کردن آدرس غیر مجاز، از دسترسی غیر مجاز احتمالی جلوگیری خواهد کرد.

تقویت امنیت سرور: این ابزار با بررسی مدوام لاگهای سرور و تغییر خودکار پیکرندی فایروال سرور، امنیت آن را افزایش میدهد و به عنوان یک لایه امنیتی مضاعف در کنار سایر ابزارهای امنیتی تاثیر بسزایی در امن سازی سرورها دارد.

جلوگیری از قفل شدن اکانتها: این ابزار مانع از قفل شدن یا غیر فعال شدن اکانت کاربران به دلیل تایپ پسورد اشتباه میشود. بدین صورت که با بلاک کردن موقتی آنها، اجازه وارد کردن پسورد بدون غیرفعال شدن اکانت را میدهد.

واکنش خودکار به تهدیدات: سرورها ممکن است روزانه هدف هجوم هزاران تهدید باشند که واکنش نشان دادن به تمامی آنها توسط انسان بسیار سخت و طاقت فرساست. Fail2ban با خودکار کردن پاسخ به بخش بزرگی از این تهدیدات، فشاری کاری مدیران شبکه را میکاهد.

مانیتورینگ و گزارش گیری: fail2ban با ایجاد گزارش برای وقایع امنیتی شناسایی شده، اطلاعات ارزشمندی را برای مانیتورینگ و حسابرسی در اختیار مدیران شبکه میگذارد.

سیاستهای امنیتی: با تعریف پالیسیها بر حسب نیاز و مطابق با سایر سیاستهای امنیتی سازمان، fail2ban به شما آزادی عمل خوبی در فرم دهی لایههای امنیت سایبری سازمان میدهد.

مراحل نصب در سیستم عامل لینوکس

توزیعهای گنو/لینوکس بسیاری در حال حاضر وجود دارد که به دلیل تنوع بسیار زیاد آن، در این مقاله صرفا مراحل نصب fail2ban بروی Ubuntu را پیش خواهیم رفت.

1- نصب Fail2Ban

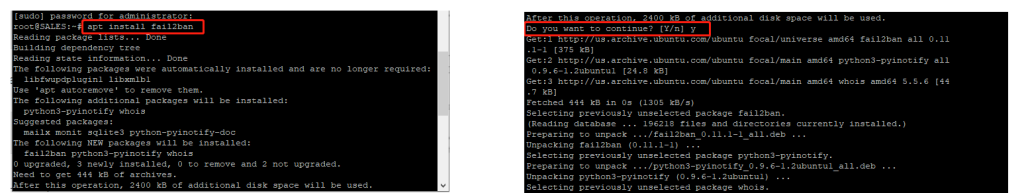

پس از ورود به سرور یا کامپیوتری لینوکس، شبیه ساز ترمینال مورد علاقه خود را باز کنید. با کلیدهای ترکیبی ctl+alt+t نیز میتوانید این کار را انجام دهید. سپس تکه کد زیر را وارد کنید

sudo apt install fail2ban

با وارد کردن پسورد root مراحل نصب شروع خواهد شد.

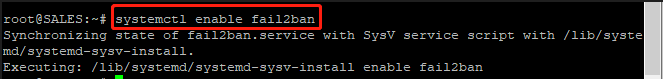

2- فعال کردن سرویس fail2ban

با فعال کردن سرویس، این ابزار در پس زمینه در حال اجرا باقی خواهد ماند و هر باز که سیستم بوت میشود کار خود را آغاز میکند.

Sudo systemctl enable --now fail2ban.service

در هر زمان که خواستید میتوانید وضعیت اجرا آن را با دستور زیر کنترل کنید :

Sudo systemctl status fail2ban

3- پیکربندی

etc/fail2ban/jail.conf/ میباشد. با اجرای دستور زیر یک کپی از فایل پیکربندی نمونه تهیه میشود.

cd /etc/fail2ban && cp jail.conf jail.local

حالا با استفاده از ویرایشگر متن مورد علاقه خودتان فایل جدید را باز کنید

nano jail.local

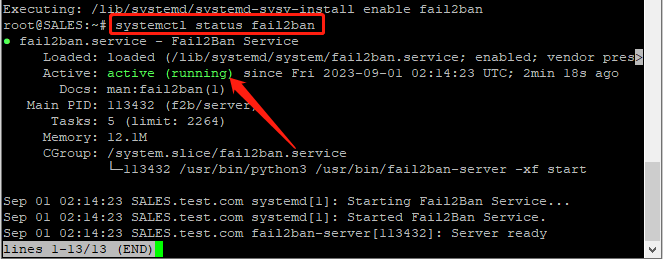

این فایل از قسمتهای مختلفی تشکیل شده است که پیکربندی سرویسهای مختلف در آن قرار دارد. تنظیماتی که در زیر عنوان DEFAULT قرار دارد بروی تمامی سرویسهایی که توسط این ابزار پشتیبانی میشود اعمال میگردد.

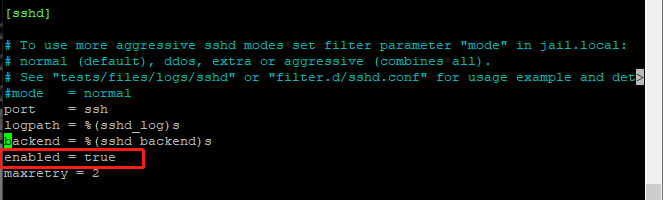

تنظیمات سایر بخشها مانند، sshd شامل پیکربندیهایی مختص آن سرویس است که که مقادیر مجاز آن به صورت کامنت که با کاراکتر # شروع میشود در بالای آن مشخص شده است. برای مثال در قسمت DEFAULT، bantime مدت زمان بلاک شدن آدرس آی پی را تنظیم میکند. پارامتر maxretry تعداد دفعات مجاز ورود ناموفق تعیین میکند. با اسکرول کردن به پایین میتواند قابلیت بلاک کردن آی پی برای sshd را فعال کنید. با تنظیم enabled = true میتواند این کار را انجام دهید.

پس از انجام تنظیمات مورد نظر برای اعمال آنها، نیاز به ریستارت سرویس fail2ban میباشد. پس از اجرای موفقیت آمیز سرویس fail2ban از سرور شما در برابر حملات مختلف محافظت خواهد کرد.

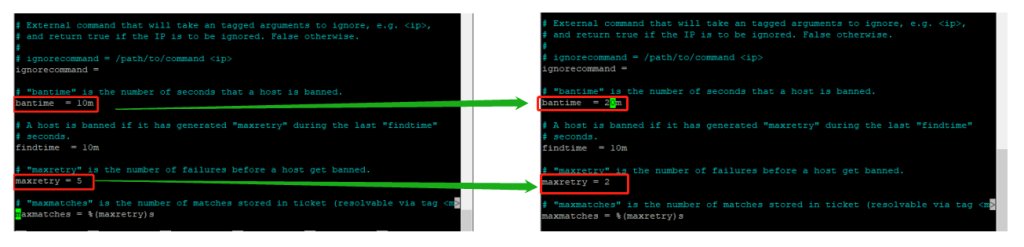

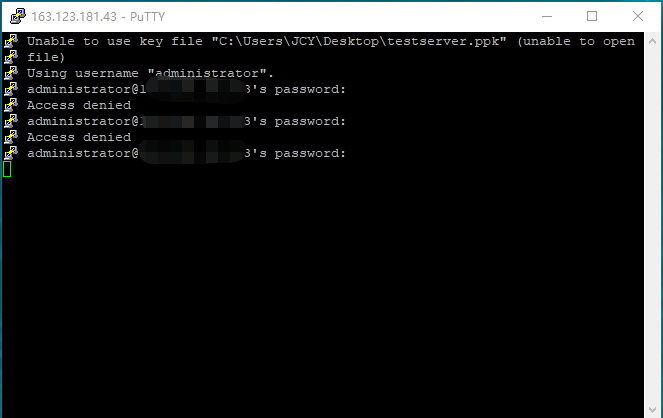

4- تست پیکربندی

حال در صورت تمایل میتواند تنظیماتی اعمال شده را امتحان کنید تا از عملکرد درست و مورد انتظار آن اطمینان حاصل کنید. باری مثال در این مرحله با اشتباه وارد کردن پسورد SSH کاری میکنیم که fail2ban آی پی سیستم ما را بلاک کند.

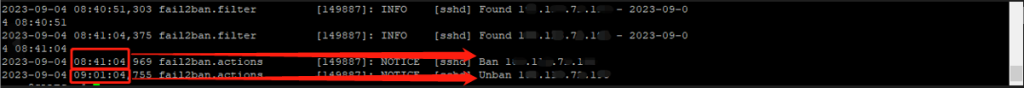

حالا با بررسی گزاراشات آن خواهیم دید که ابزار fail2ban وظیفه خود را به درستی انجام میدهد.

cat /var/log/fail2ban.log

نکته پایانی

Fail2ban افزار قدرتمندی است و میتواند به طور چشمگیری امنیت سیستمهای لینوکسی را افزایش دهد. کار کرد آن بسیار ساده و بدون پیچیدگی است و با بررسی گزارشات و پیکربندی خودکار فایروال بسیاری از تهدیدات و حملات را دفع میکند. با اینکه این ابزار بسیار قوی و ارزشمند است اما صرفا اتکا به آن کافی نیست و باید برای تقویت هرچه بیشتر امنیت سایبری فاکتورهای دیگری را نیز در نظر داشته باشد. استفاده از پسوردهای قوی، راهکارهای امنیت نقاط پایانی و مدیریت آسیب پذیریها و غیره نیز بسیار مهم هستند.

0 دیدگاه